Енкриптована електронска пошта (1.део)

Аутор: Петар Симовић

Енкрипција електронске поште

Један од основних налога које свако има у дигиталном свету интернета, свакако је налог електронске поште (енг. e-mail account). Међутим, зашто онда тако ретко користимо енкрипцију електронске поште, поготово у овом добу глобалне сајбер шпијунаже? Да ли је то уопште могуће? Ако јесте, онда како? Да ли постоје програми за енкрипцију интернет поште? Ако је могуће, који су то онда разлози и препреке које нас спречавају у нашем праву на слободу и приватност? Као прво, наравно да је могуће и постоје разни начини и програми да се то уради, али као што можда претпостављате или наслућујете, ипак постоји нека цака. Важно је схватити разлику између енкрипције поште на вашем рачунару и оне које за вас обавља неко други, рецимо провајдер сервиса електронске поште, што је такозвана енкрипција у облаку. Верујем да схватате да је много сигурније да сами шифрујете своје поруке (ако знате шта радите), него да то неко ради за вас. Поготово ако знате да све те сигурносне компаније на захтев Америчке националне безбедносне агенције (NSA) шифре морају да им предају. Пример таквог система је некадашњи Lavabit (http://goo.gl/RR8zSq) који је енкрипцију поште вршио тек на својим серверима. Недавно се појавила мало напреднија замена која тврди да је отпорна на NSA-у (NSA-proof) у виду open-source пројекта на Github-у под називом Scramble (http://goo.gl/sNrqdl) која енкрипцију врши на корисничком рачунару, али су кључеви смештени на њиховим серверима, додуше у шифрованом облику као и све ваше поруке.

Овде се нећемо бавити енкрипцијом у облаку из очигледних безбедносних разлога, него ћемо проћи кроз неколико offline програма и екстензија које можете испробати и надамо се, убудуће користити.

Овде се нећемо бавити енкрипцијом у облаку из очигледних безбедносних разлога, него ћемо проћи кроз неколико offline програма и екстензија које можете испробати и надамо се, убудуће користити.

Начин функционисања

Важно је да разумемо како заправо функционише енкрипција електронске поште. Иако за ове намене постоји више протокола, попут S/MIME за Microsoft-ов Outlook или Bitmessage за специфичан P2P (енг. peer to peer) начин комуникације, у овом делу ћемо се бавити PGP (OpenPGP) најраспрострањенијим протоколом и његовом заменом GnuPG (GPG).

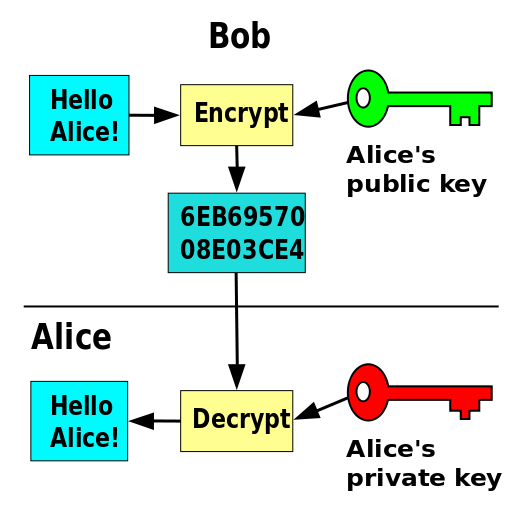

PGP протокол се заснива на криптографији са два кључа, тзв. Public-key cryptography, која подразумева да сваки корисник има, тј. генерише на свом рачунару свој пар кључева, један приватни и други јавни.

PGP протокол се заснива на криптографији са два кључа, тзв. Public-key cryptography, која подразумева да сваки корисник има, тј. генерише на свом рачунару свој пар кључева, један приватни и други јавни.

Препорука је да у току генерисања свог пара кључева, ваш рачунар мора да буде заузет са што више других послова, од стране корисника, како би му се помогло да створи висок степен ентропије, тј. колекције насумичности која му је потребна за генерисање кључева. Саветује се да корисник активно сурфује мрежом и у исто време пушта YouTube видео, музику и све чега се креативни корисник може сетити.

Док приватни кључ морате чувати као тајну, што боље можете, (саветује се да се по завршетку генерисања кључева искључите са интернета и приватни кључ сачувате шифрован на неком спољном медијуму као што су CD и DVD), док јавни кључ морате да дате свим онима од којих очекујете шифровану пошту.

Ако неко жели да вам пише и пошаље шифрованo електронскo писмо, мора да зна ваш јавни кључ јер њега користи за шифровање писма који вам шаље. Ви примљенo шифрованo електронскo писмо затим можете откључати само вашим приватним кључем, иначе нећете добити оригинални садржај писма.

Овде се може уочити један од разлога због кога је енкрипција електронске поште слабо заживела међу корисницима и у времену када је то најмање очекивано. Наиме, како свако ко вама хоће да пише шифровану пошту, мора да има ваш јавни кључ, тако и ви морате имати јавни кључ корисника коме желите писати.

Овде се може уочити један од разлога због кога је енкрипција електронске поште слабо заживела међу корисницима и у времену када је то најмање очекивано. Наиме, како свако ко вама хоће да пише шифровану пошту, мора да има ваш јавни кључ, тако и ви морате имати јавни кључ корисника коме желите писати.

То наравно представља проблем за обичне кориснике који се не разумеју много у начин функционисања шифровања интернет поште, или не знају како да дођу до кључева корисника са којима желе да комуницирају на овај начин. Важно је схватити да комуникација функционише ако и само ако:

-

оба корисника користе криптографију јавним и приватним кључем,

-

користе исти протокол (не може један корисник користити S/MIME, а други OpenPGP, него оба корисника на пример OpenPGP) и

-

имају размењене јавне кључеве.

Пројекат Protonmail

Јасно је да је све ово у пракси доста одбојно за просечног корисника и да не функционише баш најбоље, поготово ако су процеси неаутоматизовани, неповезани и без доброг и интуитивног GUI-а. Још нових open-source програма који имплементирају GnuPG или OpenPGP за сигурну размену дигиталне поште, сигурно није на одмет и за GNU/Linux кориснике, поготово сада када Кина и Јужна Кореја званично прелазе са Windows-а на постојеће GNU/Linux дистрибуције, или ће развити сопствене.

У овом тренутку у припреми је још један online сервис за сигурну размену шифроване поште са седиштем у Швајцарској, који доста обећава, под називом Protonmail (https://protonmail.ch/). Важно је да није из Америке због закона о дигиталној приватности, веома лоших по кориснике, a који су разлог гашења Lavabit-а (прим.аут.). Оснивачи су новац за додатне сервере прикупљали преко Indiegogo (http://goo.gl/4B7bTZ) сервиса, што и даље чине, иако су скупили три пута више него што су планирали јер им је остало још петнаест дана рада сервиса. Међутим, за вишак новца имају планове које можете погледати на (http://goo.gl/gcThRM).

Иако су ствари ишле више него добро за осниваче Protonmail-а, на пут им се испречио PayPal блокиравши им првог јула 2014. године сав прикупљен новац без упозорења и образложења. Проблеми и даље нису решени, а ситуацију можете пратити на њиховом блогу: http://goo.gl/7f58P5.

Оно што Protonmail издваја од осталих online компанија за шифровање дигиталне поште, јесте чињеница да они не чувају ваше шифре нигде. Сви подаци који се складиште на њиховим серверима су шифровани кључем који само ви имате и уколико га изгубите или заборавите, можете се поздравити са својим налогом и поштом, што умногоме доприноси корисничкој безбедности, а умногоме отежава посао рецимо Америчкој NSA, јер не могу од компаније добити ваше лозинке па ни тзв. plaintext поруке. Шта ће бити са Protonmail-ом, још остаје да видимо, али се надамо да их PayPal неће спречити у спровођењу иновативних замисли и маштовитих идеја у дело.

У следећем делу ћемо се више бавити практичним стварима и самом имплементацијом, а у међувремену можете да погледате занимљиву кампању за приватност електронске поште са званичне странице FSF-а, а можда и сами начините прве кораке у остваривању своје слободе и права на приватност (http://goo.gl/uBubfl).

Наредни део овог серијала можете прочитати овде.