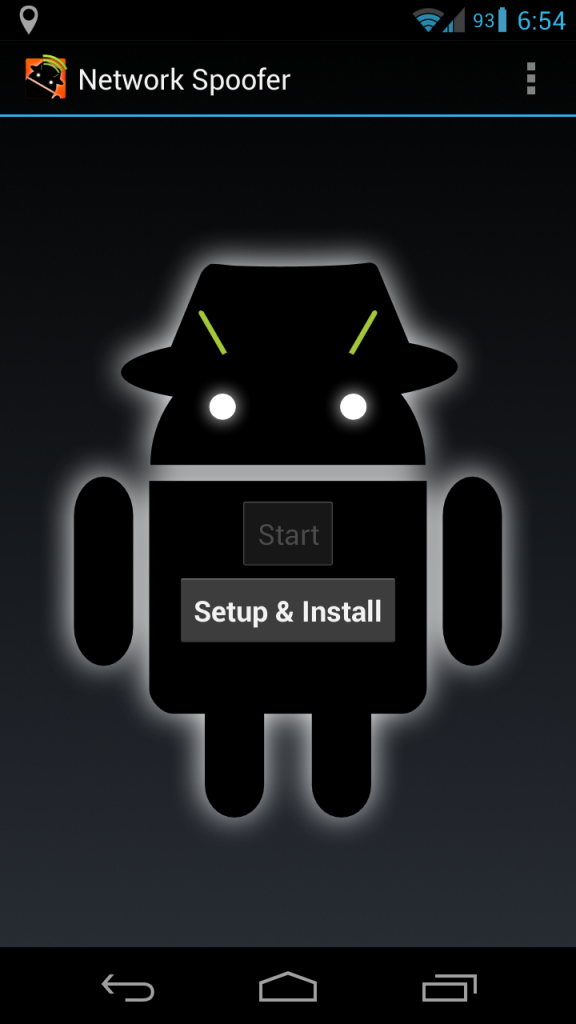

Network Spoofer

Аутор: Гаврило Продановић

Када рутујемо свој телефон, отварамо врата широких могућности које нам нуди Linux. Можемо да оверклокујемо CPU телефона, да пишемо по системској партицији, ставимо неофицијелни ROM и још много тога. На Android-у је слабо заступљен терминал у пракси јер је смањена touch тастатура незгодна за било какав користан рад. Због тога често користимо графичке апликације које ће да „куцају” умјесто нас у терминал и тако олакшају нам муке. Једну од таквих представићемо управо сада, а име јој је Network Spoofer.

Network Spoofer ће помоћи да на забаван начин тестирамо безбједност мреже и покажемо како су мале wifi кућне мреже рањиве на њушкање саобраћаја. Након инсталације потребно је подесити апликацију да би могла нормално функционисати. Подешавање се заправо састоји од извршавања једног преузимања око 100MB, који је debian image loop фајл компресован gzip компресијом. Након што се преузимање заврши, image ће бити откомпресован на SD картицу и у тренутној верзији тежи 420MB.

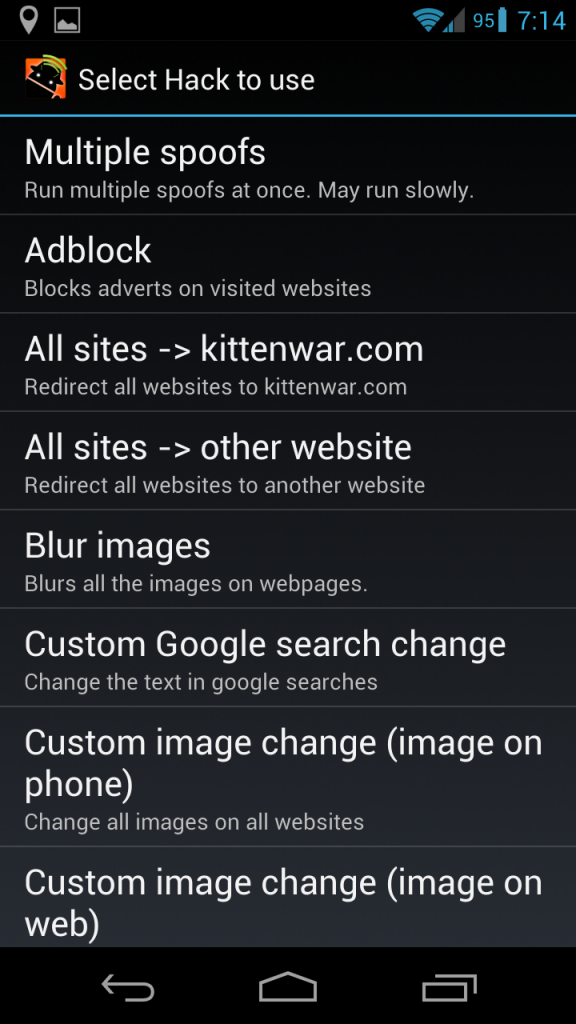

Након подешавања можете да стартујете окружење и изаберете жељене spoof-ове које хоћете да користите. Сви spoof-ови раде углавном исто под хаубом: http саобраћај се преусмјери кроз ваш паметни телефон, онда се мјења source html фајла и измјењен фајл се доставља жртви. Spoof-ови су сви у основи безазлени, као што је мјењање текста и слика, преусмјеравање са једног сајта на други или преусмјеравање сваког, на примјер на наш блог, гдје им можемо објаснити како да се избаве од ове „несреће”. За подешавање spoof-а потребно је изабрати рутер из понуђене листе, а послије тога изабрати жртву по IP адреси или одлучити да сви на мрежи буду нападнути. За први spoof ћемо представити trollface. Његов ефекат је једноставан: замјениће све слике са страница са сликом добро познатог trollface-а. Од осталих image spoof-ова ту су blur image који мути слику и flip image који направи одраз у огледалу сваке слике. За ова два spoof-а користе се ImageMagic пакет да би се слике одрадиле у лету. Могуће је све слике замјенити са неком сликом из телефона или са сликом на вебу. Постоји youtube spoof који омогућује да сваки отворени видео замјените са неким својим, а ако вам је мрско да лично изаберете, можете изабрати понушени „Rickroll”. Као класика на понуди је замјена текста на вебу са неким нашим реченицама. Постоји и један користан spoof под именом Adblock, а омогућује нам да будемо спасилац од досадних реклама. Као шлаг на торту долази опција која омогућује коришћење више spoof-ова у исто вријеме.

Једна од ствари што нам се није свидјела, јесте опција да се изаберу сви на мрежи за жртве или само једна жртва. Не постоји опција да изаберете двије или три жртве. Некада прије спектар сајтова за напад је био много шири, а данас је онемогућено да многе сајтове нападамо јер користе https протокол, а апликација не посједује ништа да се са овим избори. Тако на примјер spoof под именом Google search change више није функционалан јер Google подразумјевано користи https протокол, а Facebook је такође увео https протокол као подразумјеван што смањује ефекат image spoof-ова као што је troll face. Такође треба бити и опрезан гдје се користи алатка јер на мрежама са великим саобраћајем постоји могућност да направите колапс и свима заблокирате приступ интернету. Испод хаубе апликација моунтира ext2 loop image у којој се налази Debian и касније преко chroot-а покреће Squid HTTP Proxy, који игра главну улогу у замјени садржаја странице. За хватања жртава користи arpspoof алатку из пакета dsniff, а укључен је и lighttpd. За преусмјеравање саобраћаја кернел Android-а мора бити компајлиран са подршком за iptables, што већина данас има подразумјевано укључено у себи.

Алатка не постоји на Play Store-у, па ће бити потребно да је ручно преузмете са SoruceForge.net сајта, што вјероватно није омогућило популарност у широком кругу.

За крај додаћемо неколико начина како да се заштитите:

-

За почетак закључати свој wifi.

-

Најједноставније је да експлицитно куцате https:/ / прије линка сајта гдје је то могуће. Протокол шифрован SSL-ом не може лако да се њуши и мјења као што смо већ поменули.

-

Додајте статичку arp адресу за ваш рутер на вашем Linux уређају: arp -s <router_ip> <router_mac>

-

Провјерите да ли ваш рутер подржава неки од начина заштите за овакав тип или сличан тип напада, као што је DXCP snooping на примјер.

-

Посједовати здрав разум је најпоузданија заштита. Немојте користити рачуне који су вам важни на јавним мрежама.

Слике апликације са XDA: http://forum.xda-developers.com/xperia-u/themes-apps/wifi-hack-tools-network-spoofer-wifi-t1982699

Слика зараженог сајта са network spoofer-ом: http://blog.thenetworkadmin.net/2012/11/best-android-app-ever/