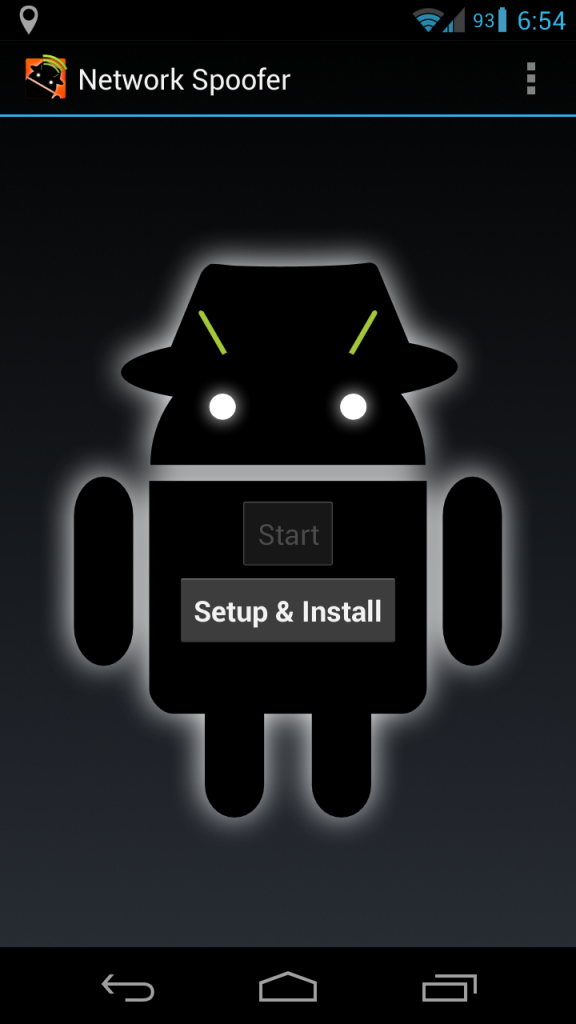

Network Spoofer

Autor: Gavrilo Prodanović

Kada rutujemo svoj telefon, otvaramo vrata širokih mogućnosti koje nam nudi Linux. Možemo da overklokujemo CPU telefona, da pišemo po sistemskoj particiji, stavimo neoficijelni ROM i još mnogo toga. Na Android-u je slabo zastupljen terminal u praksi jer je smanjena touch tastatura nezgodna za bilo kakav koristan rad. Zbog toga često koristimo grafičke aplikacije koje će da „kucaju” umjesto nas u terminal i tako olakšaju nam muke. Jednu od takvih predstavićemo upravo sada, a ime joj je Network Spoofer.

Network Spoofer će pomoći da na zabavan način testiramo bezbjednost mreže i pokažemo kako su male wifi kućne mreže ranjive na njuškanje saobraćaja. Nakon instalacije potrebno je podesiti aplikaciju da bi mogla normalno funkcionisati. Podešavanje se zapravo sastoji od izvršavanja jednog preuzimanja oko 100MB, koji je debian image loop fajl kompresovan gzip kompresijom. Nakon što se preuzimanje završi, image će biti otkompresovan na SD karticu i u trenutnoj verziji teži 420MB.

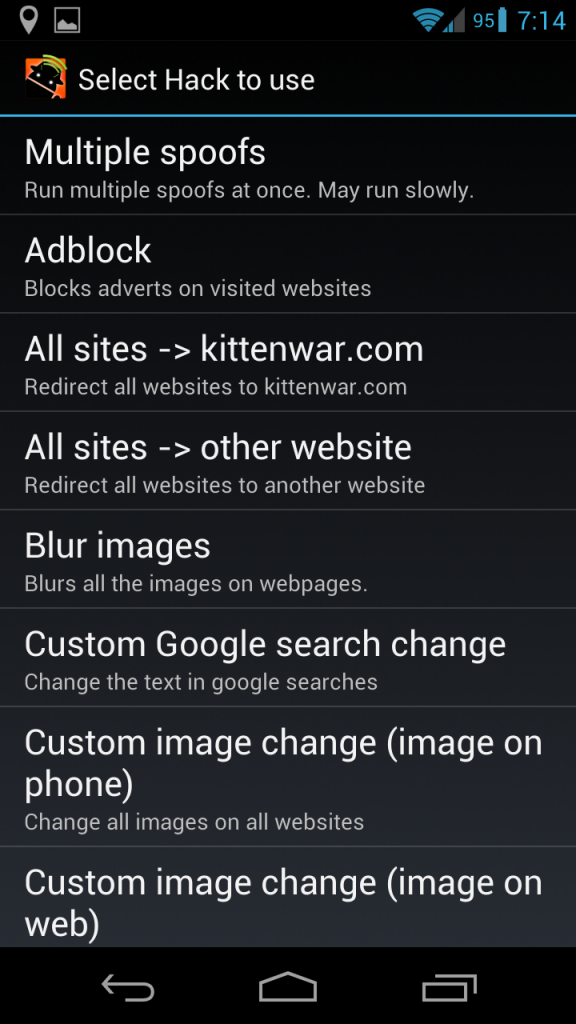

Nakon podešavanja možete da startujete okruženje i izaberete željene spoof-ove koje hoćete da koristite. Svi spoof-ovi rade uglavnom isto pod haubom: http saobraćaj se preusmjeri kroz vaš pametni telefon, onda se mjenja source html fajla i izmjenjen fajl se dostavlja žrtvi. Spoof-ovi su svi u osnovi bezazleni, kao što je mjenjanje teksta i slika, preusmjeravanje sa jednog sajta na drugi ili preusmjeravanje svakog, na primjer na naš blog, gdje im možemo objasniti kako da se izbave od ove „nesreće”. Za podešavanje spoof-a potrebno je izabrati ruter iz ponuđene liste, a poslije toga izabrati žrtvu po IP adresi ili odlučiti da svi na mreži budu napadnuti. Za prvi spoof ćemo predstaviti trollface. Njegov efekat je jednostavan: zamjeniće sve slike sa stranica sa slikom dobro poznatog trollface-a. Od ostalih imagespoof-ova tu su blur image koji muti sliku i flip image koji napravi odraz u ogledalu svake slike. Za ova dva spoof-a koriste se ImageMagic paket da bi se slike odradile u letu. Moguće je sve slike zamjeniti sa nekom slikom iz telefona ili sa slikom na vebu. Postoji youtubespoof koji omogućuje da svaki otvoreni video zamjenite sa nekim svojim, a ako vam je mrsko da lično izaberete, možete izabrati ponušeni „Rickroll”. Kao klasika na ponudi je zamjena teksta na vebu sa nekim našim rečenicama. Postoji i jedan koristan spoof pod imenom Adblock, a omogućuje nam da budemo spasilac od dosadnih reklama. Kao šlag na tortu dolazi opcija koja omogućuje korišćenje više spoof-ova u isto vrijeme.

Jedna od stvari što nam se nije svidjela, jeste opcija da se izaberu svi na mreži za žrtve ili samo jedna žrtva. Ne postoji opcija da izaberete dvije ili tri žrtve. Nekada prije spektar sajtova za napad je bio mnogo širi, a danas je onemogućeno da mnoge sajtove napadamo jer koriste https protokol, a aplikacija ne posjeduje ništa da se sa ovim izbori. Tako na primjer spoof pod imenom Google search change više nije funkcionalan jer Google podrazumjevano koristi https protokol, a Facebook je takođe uveo https protokol kao podrazumjevan što smanjuje efekat imagespoof-ova kao što je troll face. Takođe treba biti i oprezan gdje se koristi alatka jer na mrežama sa velikim saobraćajem postoji mogućnost da napravite kolaps i svima zablokirate pristup internetu. Ispod haube aplikacija mountira ext2 loop image u kojoj se nalazi Debian i kasnije preko chroot-a pokreće Squid HTTP Proxy, koji igra glavnu ulogu u zamjeni sadržaja stranice. Za hvatanja žrtava koristi arpspoof alatku iz paketa dsniff, a uključen je i lighttpd. Za preusmjeravanje saobraćaja kernel Android-a mora biti kompajliran sa podrškom za iptables, što većina danas ima podrazumjevano uključeno u sebi.

Alatka ne postoji na Play Store-u, pa će biti potrebno da je ručno preuzmete sa SoruceForge.net sajta, što vjerovatno nije omogućilo popularnost u širokom krugu.

Za kraj dodaćemo nekoliko načina kako da se zaštitite:

- Za početak zaključati svoj wifi.

- Najjednostavnije je da eksplicitno kucate https:/ / prije linka sajta gdje je to moguće. Protokol šifrovan SSL-om ne može lako da se njuši i mjenja kao što smo već pomenuli.

- Dodajte statičku arp adresu za vaš ruter na vašem Linux uređaju: arp -s

- Provjerite da li vaš ruter podržava neki od načina zaštite za ovakav tip ili sličan tip napada, kao što je DXCP snooping na primjer.

- Posjedovati zdrav razum je najpouzdanija zaštita. Nemojte koristiti račune koji su vam važni na javnim mrežama.

Slike aplikacije sa XDA: http://forum.xda-developers.com/xperia-u/themes-apps/wifi-hack-tools-network-spoofer-wifi-t1982699

Slika zaraženog sajta sa network spoofer-om: http://blog.thenetworkadmin.net/2012/11/best-android-app-ever/