Сигурнији оперативни системи (5. део) — Субграф

Аутор: Петар Симовић

У овом делу боље ћемо упознати најновији оперативни систем који уноси доста новитета у пољу заштите корисника од разних напада преко мреже и оних унутар система – такозваних вируса. Ради се о дистрибуцији заснованој на Дебијану која носи назив Субграф (енг. Subgraph). Субграф се труди да пружи што безбеднији оперативни систем за свакодневну употребу просечног корисника. Безбедност оперативног система и сви пропратни заштитни механизми и карактеристике, о којима ћемо се упознати у наставку, минимално оптерећују корисника и суптилно су сакривени чинећи систем веома једноставним за коришћење. Графичко десктоп окружење је Гном, па на први поглед нећете ни приметити да се ради о некој сигурносној дистрибуцији.

Карактеристике

Главна филозофија Субграфа је повећање трошкова напада на корисника овог оперативног система кроз разне стратегије одбране. Ниједан систем није апсолутно сигуран, а уколико нападач жели да нападне неког корисника то има извесну цену у времену, ресурсима и људству. Када се ради о масовном надзору и хаковању од стране неког нападача, оно се може учинити довољно тешким и скупим за успешно извођење кроз употребу одговарајућег софтвера заштите комуникација и система. Са том идејом, Субраф имплементира следеће заштитне механизме:

1. Детерминистичка компилација: обезбеђује да се изворни код увек компајлира у исти извршни код. Ово омогућева да корисници после преузимања изворног кода и компајлирања могу да упореде хеш вредности свог компајлираног програма са оном вредности на сајту Субграфа и увере се у аутентичност програма.

2. Grsecurity/Pax линукс језгра: Сигурносно унапређено и ојачано линукс језгро (енг. kernel), што у суштини подразумева заштиту адресног простора и омогућава кориснику да дефинише најниже привилегије које неки или сви програми могу да имају.

3. Изоловање ризичних апликација: подразумева да ризична апликација има само један одређен изолован приступ ресурсима попут фајл система, процесора или меморије. На тај начин се смањује и ограничава потенцијална штета коју вирус или нападач може направити ако зарази неки програм. Ово је веома корисно јер се већина вируса активира кликтањем на непроверене линкове унутар веб претраживача или отварањем сумњивих фајлова из мејлова. За потребе изоловања апликација (енг. sandbox) Субграф је развио свој Оз систем који може програмима да ограничи и изолује приступ фајловима, мрежи, аудио репродукцији, системским позивима (seccomp) и интеракције између X11 програма (xpra). Више можете прочитати у њиховом приручнику, а Оз систем, као и сав Субграфов софтвер је отвореног кода и можете га наћи на гитхабу.

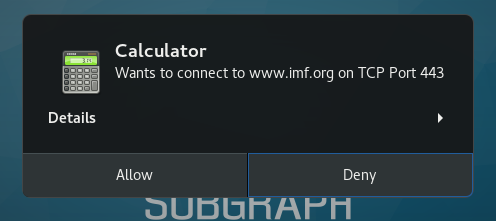

4. Субграф Метапрокси и апликациони фајервол (енг. firewall): Субграф сав одлазни саобраћај рутира кроз Тор анонимну мрежу, међутим нису сви програми прилагођени да комуницирају са сокс проксијем (енг. socks proxy) који користи Тор мрежа, па се у таквим ситуацијама користе програми попут торифаја (енг. Torify). Метапрокси ово аутоматски ради за све програме који подразумевано не користе Тор, а тиме се избегава ручно конфигурисање за сваки програм као у случају коришћења торифаја. За додатну анонимност, за сваки програм се успоставља одвојено Тор мрежно коло (енг. Tor circuit). Апликациони фајервол контролише који програм сме да приступи мрежи, а уколико неки програм покуша да приступи мрежи без дозволе, фајервол ће о томе одмах обавестити корисника који може тај приступ привремено или стално одобрити. На овај начин се покушава постићи да корисник увек има увид који се програм повезује са мрежом.

5. Обавезна енкрипција фајл система: Уколико се одлучите да инсталирате Субграф, шифровање диска тј. целог фајл система је обавезно за разлику од већине дистрибуција. Тиме се жели спречити приступ подацима уколико изгубите компјутер.

5. Обавезна енкрипција фајл система: Уколико се одлучите да инсталирате Субграф, шифровање диска тј. целог фајл система је обавезно за разлику од већине дистрибуција. Тиме се жели спречити приступ подацима уколико изгубите компјутер.

6. Брисање РAM меморије: Ово није ново и са овом функционалношћу смо се сретали и код других сигурносних оперативних система (нпр. Тејлс). Брисање РАМ меморије при гашењу рачунара је увек добро дошло јер спречава извлачење података из меморије непосредно после гашења рачунара (енг. cold boot attack).

7. Сигурнији систем извршавања: Односи се на писање већ постојећих апликација као што су Субграф мeјл (енг. Subgraph Mail) мeјл клијент, КојИМ (енг. CoyIM) месинџера и поменутог Метапроксија у меморијски сигурним вишим језицима Го и Јава који спречавају прекорачење бафера и избегавају показиваче на произвољне меморијске локације.

Више можете сазнати на сајту и Субграф приручнику.

Инсталација

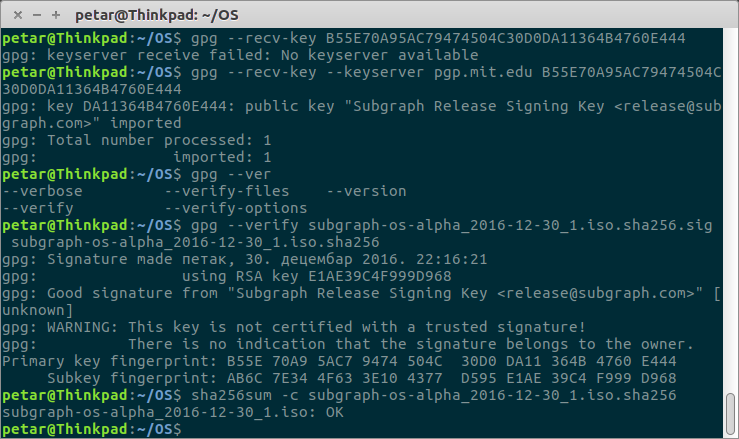

Да бисте покренули Субграф, потребни су вам најмање двојезгарни процесор (енг. Core2Duo, 64-бит) или јачи, два гигабајта радне меморије (2ГБ РАМ) и двадесет гигабајта простора на диску, као што кажу креатори система. Слику система у ИСО формату можете преузети са наведеног линка, а по преузимању слике система преузмите и хеш и дигитални потпис преузете ИСО слике како бисте проверили њену аутентичност. Подразумева се да су сви преузети фајлови у истом фолдеру.

gpg --recv-key --keyserver pgp.mit.edu B55E70A95AC79474504C30D0DA11364B4760E444

gpg --verify subgraph-os-alpha_2016-12-30_1.iso.sha256.sig subgraph-os-alpha_2016-12-30_1.iso.sha256

sha256sum -c subgraph-os-alpha_2016-12-30_1.iso.sha256

Треба напоменути и то да Субграф не можете тестирати користећи ВиртуелБокс (енг. VirtualBox), већ морате користити Квему (енг. Qemu), али стандарндо нарезивање ИСО слике на ди-ви-ди (енг. DVD) или прављење бутабилног у-ес-бе (енг. USB) уређаја је подразумеван начин. Више можете сазнати у наведеном приручнику.

Треба напоменути и то да Субграф не можете тестирати користећи ВиртуелБокс (енг. VirtualBox), већ морате користити Квему (енг. Qemu), али стандарндо нарезивање ИСО слике на ди-ви-ди (енг. DVD) или прављење бутабилног у-ес-бе (енг. USB) уређаја је подразумеван начин. Више можете сазнати у наведеном приручнику.

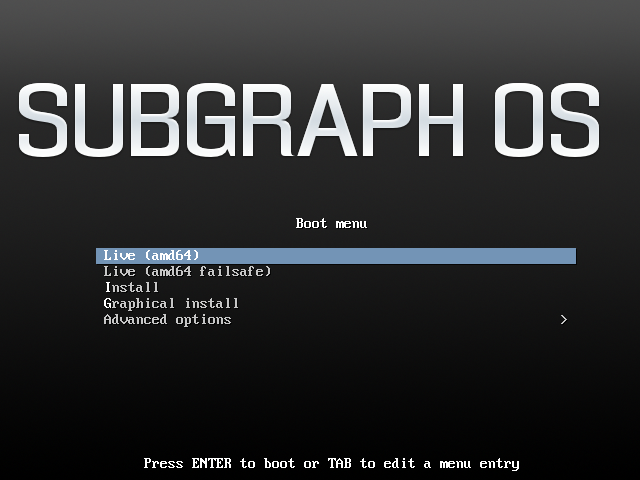

Када покренете Субграф, имаћете опције за покретање система без инсталације тзв. лајв (енг. live), и инсталацију. Уколико се одлучите за лајв мод, захтеви за РАМ меморијом су дупло већи (4ГБ) јер се систем копира и користи из исте меморије не користећи диск.

Када покренете лајв или инсталирате систем, дочекаће вас леп плави десктоп са натписом „Субграф”.

Када покренете лајв или инсталирате систем, дочекаће вас леп плави десктоп са натписом „Субграф”.

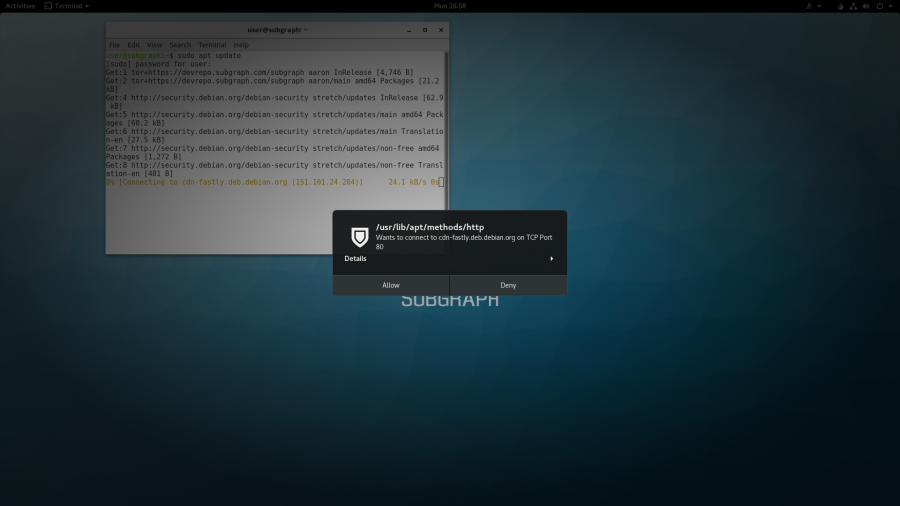

Како бисте користили Тор претраживач и друге програме без проблемa, неопходно је да ажурирате систем, а можда и рестартујете уколико систем није лајв него је инсталиран. Потребно је и дозволити одлазни саобраћај, због фајервола, како бисте се повезали на Дебијанове сервере за ажурирање софтвера.

Како бисте користили Тор претраживач и друге програме без проблемa, неопходно је да ажурирате систем, а можда и рестартујете уколико систем није лајв него је инсталиран. Потребно је и дозволити одлазни саобраћај, због фајервола, како бисте се повезали на Дебијанове сервере за ажурирање софтвера.

sudo apt update

sudo apt upgrade

sudo apt dist-upgrade --auto-remove --purge

Програми

Програми које добијате уз систем су Хекс-чет (енг. Hexchat) ИРЦ клијент, Тор претраживач, Ајсдав/Тандрбрд (енг. Icedove/Thunderbird) мејл клијент, Онионшер (енг. OnionShare) за дељење фајлова преко Тормреже, КојИм месинџер, Ки-пас-икс (енг. KeePassX) за шифре, МАТ за брисање метаподатака, ВЛЦ плејер, Рикочет (енг. Ricochat) за ћаскање унутар Тор мреже, као и друге програме.

Сигурност

Иако Субграф има доста сигурносних баријера за разлику од обичног линукс система попут Дебијана или Федоре, рупе и недостаци у овом систему постоје. Основна мана је што нису сви програми изоловани, већ само одабраних 22. Ово има потенцијално велике негативне последице по цео систем, јер сваки од неизолованих програма представља начин на који нападач може да преузме контролу над целим системом. То значи да ако корисник преузме са интернета неки заражени фајл и отвори га неизолованим програмом, сва заштита пада у воду и цео ваш систем је заражен. Ипак треба имати разумевања и прогледати кроз прсте Субграфу за сада јер је још увек у алфа верзији развоја. Ни други опробани, детаљно тестирани и сигурни оперативни системи као Тејлс такође нису отпорни на овакву врсту напада јер и не изолују (енг. sandbox) програме једне одругих. Више о овоме, дубљој сигурносној анализи Субграфа и примерима експлоита можете видети на овом и овом линку.