Пасивно прикупљање информација: Нмап и Шодан

Аутор: Немања Милисављевић

С обзиром на то да на званичном веб сајту Шодана постоји добро упутство за његово коришћење из терминала (https://cli.shodan.io/), одлучили смо да наставак серијала о мрачном претраживачу буде мало другачији. У прошлом чланку писали смо како Шодан можемо користити у сврхе етичког хаковања (енгл. Ethical Hacking) као самосталан алат у току фазе прикупљања информација (енгл. information gathering) о жртвином рачунару.

Појам етичко хаковање је облик тестирања сигурности рачунарских система, за који нас је корисник унајмио и дао нам све потребне дозволе за извршавање тих тестова. Приликом тог тестирања користе се технике које би прави нападач користио у реалној ситуацији, за добијање неовлашћеног приступа и ради компровитовања система. Задатак етичког хакера је да пронађе те грешке пре нападача и да их исправи како би учинио систем сигурним. Први корак приликом тестирања сигурности мреже јесте пасивно прикупљање информација о жртви, односно прикупљање информација јавно доступних на интернету. Сам шодан би одлично одрадио овај посао, али овом приликом желим да вас упознам са једним веома моћним алатом који се користи у процесу прикупљања информација о жртви под називом Nmap.

Нмап је бесплатан скенер отвореног кода чија је главна улога скенирање доступних рачунара на мрежи и одређивање назива, верзије активних сервиса на њему покренутих, као и оперативног система који жртвин рачунар користи. Вероватно се сада питате какве то везе има са Шоданом? Нмап садржи бројне скрипте које повећавају избор могућности, и такође садржи скрипту која је имплементација Шодана која му омогућава да користи Шоданове упите (енгл. shodan queries).

Како инсталирати Нмап?

Уколико користите Дебијан или неку линукс дистрибуцију базирану на њему (као што су Убунту или Минт), уносимо у терминал команду:

sudo apt-get install nmap

Ако је ваш оперативни систем Арч Линукс, онда је то ова команда:

sudo pacman -S nmap

Уколико је дистрибуција којом располажете Федора, користите следећу команду:

sudo dnf install nmap

Потребно је да приликом инсталације Нмапа унесете лозинку која вам омогућава рут приступ (енгл. Root Access). Тиме добијате дозволу да инсталирате програм као супер корисник (енгл. Superuser) и извршите измене на хард диску.

А уколико сте виндоуз (енгл. Windows) корисник, потребно је посетите овај линк (https://nmap.org/dist/nmap-7.70-setup.exe), са кога ће ваш веб прегледач (енгл. Web browser) аутоматски почети да скида exe фајл. Након што је фајл скинут, потребно је покренути инсталацију, веома регуларну (помоћ са инсталацијом можете пронаћи на овом линку: https://nmap.org/book/inst-windows.html).

Практична употреба Нмап Шодан скрипте

Када сте инсталирали Нмап, уносите команду:

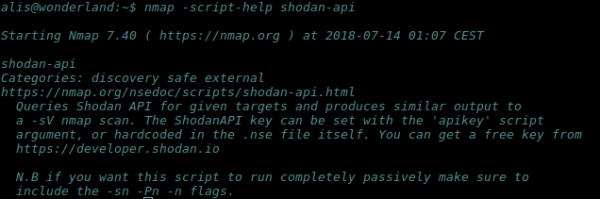

nmap -script-help shodan-api

На екрану ће се појавити текст сличан као на слици, и та команда треба да вам покаже основне информације о скрипти. Након тога уколико желите да скенирате одређени рачунар уносите следећу наредбу:

nmap -sn -Pn -n --script shodan-api --script-args 'shodan-api.apikey=lFkdafFhad3JadkfadHeduVage56had' 45.33.32.156

Сада ћемо раставити ову наредбу како бисмо је ближе појаснили. Нмап наводимо како бисмо покренули Нмап програм, -sn значи да прескачемо скенирање портова на жртвином рачунару, -Pn значи да се рачунар третира као да је повезан на мрежу, односно не шаљемо ping захтев, и на крају, и -n говори да Нмап не покреће ДНС разрешење (енг. DNS resolution), чиме добијамо на брзини скенирања. Због ових опција кажемо да је ово облик пасивног скенирања јер нмап не шаље никакве TCP/UDP пакете жртвином рачунару, већ се резултати добијају само помоћу Шоданових упита.

--script shodan-api

–script је опција коју користимо када желимо да Нмап покрене неку скрипту, у овом случају то је “shodan-api”, опција је дакле “–script ime_skripte”

--script-args 'shodan-api.apikey=lFkdafFhad3JadkfadHeduVage56had’

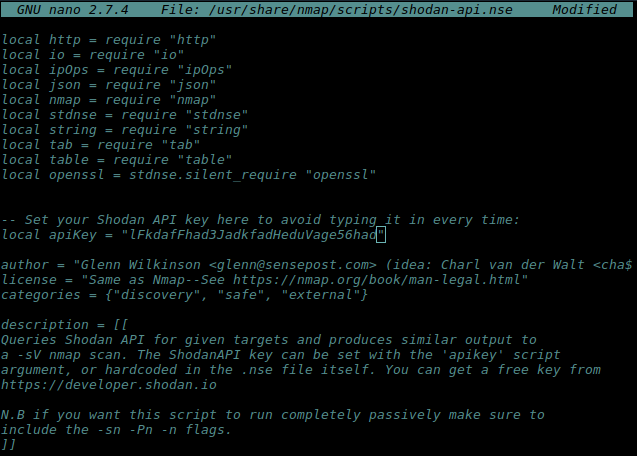

–script-args је опција која нам даје могућност да задамо параметре скрипти, а у овом случају неопходно је било ставити лични АПИ кључ (енгл. API key) који добијате уколико сте се регистровали на веб сајту (https://www.shodan.io), онда само треба да се улогујете са Вашим подацима како бисте видели ваш АПИ кључ. Њега потом уносите приликом покретање команде или га можете убацити у скрипту. Покрените ваш текст едитор, у мом случају то је nano

sudo nano /usr/share/nmap/scripts/shodan-api.nse

И унесите ваш АПИ кључ између ‘’, као на слици

Само мењате ‘lFkdafFhad3JadkfadHeduVage56had’ вашим АПИ кључем.

45.33.32.156 – IPv4 адреса рачунара (енгл. host) који овом приликом скенирате.

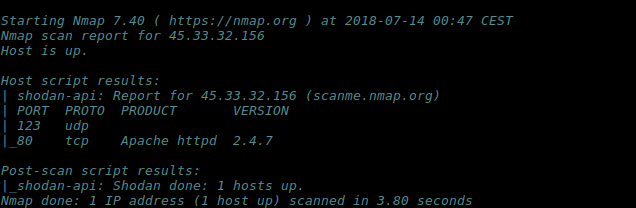

Крајњи резултат

Након завршеног скенирања добићете резултате као са слике.

Видећете да ли је хост доступан, који су портови на њему отворени, које протоколе они користе, као и сервисе, и евентуалне верзије сервиса. То нам све може пуно користити приликом даљег процеса добијања приступа систему. Такође уколико желимо да резултате након скенирања сачувамо у виду ЦСВ (енгл. Comma-separated values) фајла, ради јасније прегледности, или за касније коришћење током формирања извештаја. Уносимо следећу команду:

nmap --script shodan-api -sn -Pn -n --script-args 'shodan-api.apikey=lFkdafFhad3JadkfadHeduVage56had,shodan-api.target=45.33.32.156,shodan-api.outfile=izvestaj.csv'

Завршна реч

У овом чланку сам желео да прикажем како Шодан може да буде користан и ефикасан чак и као имплементација у оквиру неког другог алата (осим Нмапа, Шодан је важна компонента познатих алата за етичко хаковање као што су Малтего (енгл. Maltego) или Рекон-нџи (енгл. Recon-ng). Наравно, током демонстрирања овог пасивног типа скенирања, нисмо ни загребали по површини шта све Нмап може да уради. Планирамо да поменемо још неке од могућности Nмапa или неку серију текстова везану за етичко хаковање, тако да уколико сте заинтересовани, драги читаоци, пишите нам на нашем ИРЦ каналу(http://webchat.freenode.net/?channels=floss-magazin), где аутора чланка можете пронаћи под надимком г0ат. До следећег текста, поздрав!