Tor mreža: onlajn anonimnost i sigurnost (3. deo)

Autor: Petar Simović

Ako ste prosečan korisnik linuksa i želite malo privatnosti u uzburkanim vodama interneta, Tor će uraditi i mnogo više od toga za vas. Međutim, ako ste pak malo više nepoverljivi i skeptični po pitanju sigurnosti ili paranoični po pitanju prisluškivanja, postoje još neki koraci koji se mogu preduzeti s ciljem pobaljšanja sigurnosti svakog korisnika. Razloga za nepoverenje uvek ima, čak i u najsigurnijim sistemima i dobro je da se što češće kontrolišu i unapređuju.

Sigurno ste u proteklih desetak dana čuli ili pročitali za sigurnosni propust u OpenSSL protokolu, ilustrativno nazvanog Heartbleed, koji je ugrozio dve trećine sajtova na internetu i potegao mnoga pitanja i podigao veliku prašinu. Ako se pitate da li je Tor ostao pošteđen u ovoj sajber čistki – odgovor je negativan. Naime, potencijalno ugroženi korisnici su oni koji koriste programe u kojima je implementirana ranjiva verzija OpenSSL protokola tj. verzija 0.1.0, sve ostale verzije su sigurne bar što se tiče Tor korisnika. Takođe, Tor je počeo da stavlja na crnu listu sve izlazne čvorove koji nisu ažurirali verzije Tor softvera i OpenSSL-a.

Kao što znamo, ništa nije sto posto sigurno, ali to ne znači da treba odustati i odreći se prava na privatnost. Bagova će uvek biti, zato je zlatno pravilo uvek koristiti najnovije verzije softvera, po mogućstvu čim se pojave.

Osim osnovnog softvera za anonimno surfovanje, treba otići još nekoliko koraka dalje i preispitati sigurnost sistema koje svakodnevno koristimo.

Prvi takav korak u hijerarhijskoj organizaciji, logično, bio bi sam operativni sistem. OS je platforma za pokretanje svih programa i stoga mora biti takav da možemo da verujemo da će on biti siguran i da neće svojim radom ugroziti sigurnost programa koji se oslanjaju na njegov rad. U prošlim delovima smo već pomenuli da je osnovna mera predostrožnosti da se biraju samo operativni sistemi i programi otvorenog koda (open-source), a poželjno je da budu i pod GPL licencom. Za ekstremne slučajeve, operativni sistemi koji pružaju maksimalan nivo bezbednosti su Tails, Whonix i jedan noviji OS lepog imena Snowden tribute (http://goo.gl/Dvsu1x) za koji je potrebno izdvojiti 4.9€ u vidu donacije. Nešto više o programima za bolju online anonimnost i sigurnost za razne platforme možete pogledati na interesantnom sajtu PRISM ⚡ Break na adresi (http://goo.gl/z63xPn).

Sledeći korak bi bio, recimo BIOS računara, gde preporučujemo korisnicima izbegavanje UEFIBIOS-a ili njegovo onemogućavanje tamo gde je već prisutan. Ukoliko je moguće, preporučujemo instalaciju Coreboot-a (http://goo.gl/fjH2t3) nekadašnjeg linuxbios-a, pošto postoji podrška samo za veoma ograničen broj matičnih ploča i njihovih verzija. Kad smo već kod BIOS-a, skrenuli bismo pažnju na firmware ruter kao na još jedno mesto gde postoji alternativa vlasničkom softveru (propriety software, u vidu sledećih pet open-sourcefirmware-a: OpenWrt (http://goo.gl/KKBmm8), DD-WRT (http://goo.gl/aVCHDQ), Tomato Firmware (http://goo.gl/Z3ZuFb), Gargoyle (http://goo.gl/TVa6T1) i PAPARoute (http://goo.gl/O9y7kk).

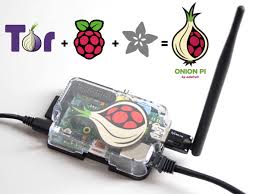

I poslednji, ali ne i najmanje važan, jeste sam hardver. Tu postoje neke alternative danas najpoznatijim proizvođačima korisničkog hardvera u vidu raznih arduino, gotovih hardverskih rešenja po principu plug-and-play poput nemačkog enigmabox (http://goo.gl/a3Lq2P) i freedombox (http://goo.gl/zd4RAf), a tu su i raspberry Pi i Project Novena kao potpuno otvoren laptop. O poslednja dva je bilo reči u 21. broju LiBRE! časopisa.

U okviru Tor mreže postoje mnogi skriveni servisi koji čekaju da budu otkriveni. U njihovom otkrivanju nam mogu pomoći specijalizovani pretraživači poput već pomenutog TorSearch-a (http://goo.gl/FnNe4B), a ove nedelje se pojavio i najnoviji pod nazivom Grams (http://goo.gl/68hKa7) i počeo da indeksira i one najopasnije sajtove po kojima je ova mreža i poznata. Ovakvi specijalizovani pretraživači umnogome pomažu Tor korisnicima jer su sajtovi često prinuđeni da menjaju svoje adrese i lokacije što otežava korisnicima njihovo pronalaženje. Ovde ćemo skrenuti pažnju na nekoliko programa koji nisu onako svetleći i šljašteći kao većina onih na koji smo navikli uživajući u udobnošću interneta i povoljnostima novih tehnologija.

Napomenuli bismo da su ovo samo neki, egzotični commandline programčići za entuzijaste geek-ove i one najugroženije. Za proveru internet pošte imamo mutt (lepo kratko uputstvo imate na: http://goo.gl/b7Qxfy), za slušanje muzike projekat sa github-a cmus (http://goo.gl/UNw0We), za tvitovanje ttytter (http://goo.gl/rbUoRf), za IM imamo Pidgin-ov Finch (http://goo.gl/bWbFuI), za IRC chat tu je Irssi (http://goo.gl/aE5AKR) i za surfovanje netom tu su Lynx, Links i ELinks (http://goo.gl/W1u0cP).

Iako ovo nisu najudobniji programi za prosečnog korisnika, mogu u ekstremnim slučajevima (ako mislite da ste iz nekog razloga pod stalnom prismotrom, ili ako ste tajni dopisnik) da vašim neprijateljima znatno otežaju posao. Tu su i oni standardni programi i aplikacije za koje nije loše znati, poput alternativnih pretraživača interneta koji su preporučljivi i van Tor mreže za svakodnevnu upotrebu, a u duhu izbegavanja globalnog nadzora Google-a: ixquick (http://goo.gl/OgdtDX), Startpage (http://goo.gl/BS1RLZ) ili sve popularnijeg DuckDuckGo (http://goo.gl/FUIcPI). Pored pretraživača za online chat, tu je Cryptocat (http://goo.gl/qdJ4wq) i za otpremanje videa bez ragistracije tu je vidd (http://goo.gl/5oPf2K), a za instant deljenje multimedije uz chat tu je Volafile (http://goo.gl/UuRpdK), novi servis poput starog dobrog 4chan-a. U okviru Tor-a, naveli bismo samo projekte sa github-a kao TorBirdy i TorChat.

Spomenućemo ovde tri platforme za dopisnike medijima, recimo WikiLeaks-u, koji su poput Snowdena sigurno među najugroženijima, što se privatnosti i života tiče. Strongbox od The New Yorker-a (http://goo.gl/03ziZp), SecureDrop organizacije Pressfreedomfoundation (http://goo.gl/10CTna) mogu da se obezbede putem RISEUP oragnizacije koja pruža VPN, eamil i chat usluge drugim grupama ljudima i organizacijama koje se bore za socijalne slobode slobode govora na internetu, a sve se dodatno rutira kroz Tor (http://goo.gl/mnRoki).

Dodaćemo još da postoji i uputstvo za instalaciju sopstvenog izlaznog čvora uz pomoć Raspberry Pi-a na siguran način, a da se ne upadne u nevolje sa eventualnim protokom nedozvoljenog sadržaja kroz isti, ali ga autor ovog teksta još nije isprobao jer je pomalo skeptičan (prim.aut.), a vi kako vam volja ali pažljivo: (http://goo.gl/DGzqU6).

Nije teško uvideti da su najkorišćenije i najrasprostranjenije aplikacije i programi, a u poslednje vreme i sam hardver (http://goo.gl/ABEuIu) potencijalno najopasniji jer onome ko pronađe ranjivost u njima i zloupotrebi je, donosi veliku moć i uticaj na najveći deo internet populacije. Mnoge organizacije se trude baš to, da pronađu ranjivost i zloupotrebe je. Međutim, ima jedna svetla tačka, a to je da se svest o ugroženoj privatnosti, bezbednosti i beskrupuloznoj softverskoj i hardverskoj špijunaži sve više širi u javnosti, a sa njom i slobodne alternative vlasničkom softveru, a sada i hardveru. Ostaje da vidimo kakvu leguru sve mogu da naprave i šta će nam doneti u skoroj budućnosti.

Nije teško uvideti da su najkorišćenije i najrasprostranjenije aplikacije i programi, a u poslednje vreme i sam hardver (http://goo.gl/ABEuIu) potencijalno najopasniji jer onome ko pronađe ranjivost u njima i zloupotrebi je, donosi veliku moć i uticaj na najveći deo internet populacije. Mnoge organizacije se trude baš to, da pronađu ranjivost i zloupotrebe je. Međutim, ima jedna svetla tačka, a to je da se svest o ugroženoj privatnosti, bezbednosti i beskrupuloznoj softverskoj i hardverskoj špijunaži sve više širi u javnosti, a sa njom i slobodne alternative vlasničkom softveru, a sada i hardveru. Ostaje da vidimo kakvu leguru sve mogu da naprave i šta će nam doneti u skoroj budućnosti.