Тор мрежа: онлајн анонимност и сигурност (3. део)

Аутор: Петар Симовић

Ако сте просечан корисник линукса и желите мало приватности у узбурканим водама интернета, Tor ће урадити и много више од тога за вас. Међутим, ако сте пак мало више неповерљиви и скептични по питању сигурности или параноични по питању прислушкивања, постоје још неки кораци који се могу предузeти с циљем побаљшања сигурности сваког корисника. Разлога за неповерење увек има, чак и у најсигурнијим системима и добро је да се што чешће контролишу и унапређују.

Сигурно сте у протеклих десетак дана чули или прочитали за сигурносни пропуст у OpenSSL протоколу, илустративно названог Heartbleed, који је угрозио две трећине сајтова на интернету и потегао многа питања и подигао велику прашину. Ако се питате да ли је Tor остао поштеђен у овој сајбер чистки – одговор је негативан. Наиме, потенцијално угрожени корисници су они који користе програме у којима је имплементирана рањива верзија OpenSSL протокола тј. верзија 0.1.0, све остале верзије су сигурне бар што се тиче Tor корисника. Такође, Tor је почео да ставља на црну листу све излазне чворове који нису ажурирали верзије Tor софтвера и OpenSSL-а.

Као што знамо, ништа није сто посто сигурно, али то не значи да треба одустати и одрећи се права на приватност. Багова ће увек бити, зато је златно правило увек користити најновије верзије софтвера, по могућству чим се појаве.

Осим основног софтвера за анонимно сурфовање, треба отићи још неколико корака даље и преиспитати сигурност система које свакодневно користимо.

Први такав корак у хијерархијској организацији, логично, био би сам оперативни систем. OS је платформа за покретање свих програма и стога мора бити такав да можемо да верујемо да ће он бити сигуран и да неће својим радом угрозити сигурност програма који се ослањају на његов рад. У прошлим деловима смо већ поменули да је основна мера предострожности да се бирају само оперативни системи и програми отвореног кода (open-source), а пожељно је да буду и под GPL лиценцом. За екстремне случајеве, оперативни системи који пружају максималан ниво безбедности су Tails, Whonix и један новији OS лепог имена Snowden tribute (http://goo.gl/Dvsu1x) за који је потребно издвојити 4.9€ у виду донације. Нешто више о програмима за бољу online анонимност и сигурност за разне платформе можете погледати на интересантном сајту PRISM ⚡ Break на адреси (http://goo.gl/z63xPn).

Следећи корак би био, рецимо BIOS рачунара, где препоручујемо корисницима избегавање UEFI BIOS-а или његово онемогућавање тамо где је већ присутан. Уколико је могуће, препоручујемо инсталацију Coreboot-а (http://goo.gl/fjH2t3) некадашњег linuxbios-а, пошто постоји подршка само за веома ограничен број матичних плоча и њихових верзија. Кад смо већ код BIOS-а, скренули бисмо пажњу на firmware рутер као на још једно место где постоји алтернатива власничком софтверу (propriety software, у виду следећих пет open-source firmware-а: OpenWrt (http://goo.gl/KKBmm8), DD-WRT (http://goo.gl/aVCHDQ), Tomato Firmware (http://goo.gl/Z3ZuFb), Gargoyle (http://goo.gl/TVa6T1) и PAPARoute (http://goo.gl/O9y7kk).

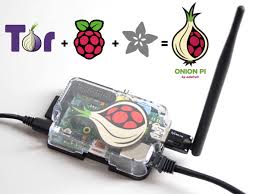

И последњи, али не и најмање важан, јесте сам хардвер. Ту постоје неке алтернативе данас најпознатијим произвођачима корисничког хардвера у виду разних arduino, готових хардверских решења по принципу plug-and-play попут немачког enigmabox (http://goo.gl/a3Lq2P) и freedombox (http://goo.gl/zd4RAf), а ту су и raspberry Pi и Project Novena као потпуно отворен лаптоп. О последња два је било речи у 21. броју ЛиБРЕ! часописа.

У оквиру Tor мреже постоје многи скривени сервиси који чекају да буду откривени. У њиховом откривању нам могу помоћи специјализовани претраживачи попут већ поменутог TorSearch-а (http://goo.gl/FnNe4B), а ове недеље се појавио и најновији под називом Grams (http://goo.gl/68hKa7) и почео да индексира и оне најопасније сајтове по којима је ова мрежа и позната. Овакви специјализовани претраживачи умногоме помажу Tor корисницима јер су сајтови често принуђени да мењају своје адресе и локације што отежава корисницима њихово проналажење. Овде ћемо скренути пажњу на неколико програма који нису онако светлећи и шљаштећи као већина оних на који смо навикли уживајући у удобношћу интернета и повољностима нових технологија.

Напоменули бисмо да су ово само неки, егзотични commandline програмчићи за ентузијасте geek-ове и оне најугроженије. За проверу интернет поште имамо mutt (лепо кратко упутство имате на: http://goo.gl/b7Qxfy), за слушање музике пројекат са github-а cmus (http://goo.gl/UNw0We), за твитовање ttytter (http://goo.gl/rbUoRf), за IM имамо Pidgin-ов Finch (http://goo.gl/bWbFuI), за IRC chat ту је Irssi (http://goo.gl/aE5AKR) и за сурфовање нетом ту су Lynx, Links и ELinks (http://goo.gl/W1u0cP).

Иако ово нису најудобнији програми за просечног корисника, могу у екстремним случајевима (ако мислите да сте из неког разлога под сталном присмотром, или ако сте тајни дописник) да вашим непријатељима знатно отежају посао. Ту су и они стандардни програми и апликације за које није лоше знати, попут алтернативних претраживача интернета који су препоручљиви и ван Tor мреже за свакодневну употребу, а у духу избегавања глобалног надзора Google-а: ixquick (http://goo.gl/OgdtDX), Startpage (http://goo.gl/BS1RLZ) или све популарнијег DuckDuckGo (http://goo.gl/FUIcPI). Поред претраживача за online chat, ту је Cryptocat (http://goo.gl/qdJ4wq) и за отпремање видеа без рагистрације ту је vidd (http://goo.gl/5oPf2K), а за инстант дељење мултимедије уз chat ту је Volafile (http://goo.gl/UuRpdK), нови сервис попут старог доброг 4chan-а. У оквиру Tor-а, навели бисмо само пројекте са github-а као TorBirdy и TorChat.

Споменућемо овде три платформе за дописнике медијима, рецимо WikiLeaks-у, који су попут Snowdena сигурно међу најугроженијима, што се приватности и живота тиче. Strongbox од The New Yorker-а (http://goo.gl/03ziZp), SecureDrop организације Pressfreedomfoundation (http://goo.gl/10CTna) могу да се обезбеде путем RISEUP орагнизације која пружа VPN, eamil и chat услуге другим групама људима и организацијама које се боре за социјалне слободе слободе говора на интернету, а све се додатно рутира кроз Tor (http://goo.gl/mnRoki).

Додаћемо још да постоји и упутство за инсталацију сопственог излазног чвора уз помоћ Raspberry Pi-а на сигуран начин, а да се не упадне у невоље са евентуалним протоком недозвољеног садржаја кроз исти, али га аутор овог текста још није испробао јер је помало скептичан (прим.аут.), а ви како вам воља али пажљиво: (http://goo.gl/DGzqU6).

Није тешко увидети да су најкоришћеније и најраспрострањеније апликације и програми, а у последње време и сам хардвер (http://goo.gl/ABEuIu) потенцијално најопаснији јер ономе ко пронађе рањивост у њима и злоупотреби је, доноси велику моћ и утицај на највећи део интернет популације. Многе организације се труде баш то, да пронађу рањивост и злоупотребе је. Међутим, има једна светла тачка, а то је да се свест о угроженој приватности, безбедности и бескрупулозној софтверској и хардверској шпијунажи све више шири у јавности, а са њом и слободне алтернативе власничком софтверу, а сада и хардверу. Остаје да видимо какву легуру све могу да направе и шта ће нам донети у скорој будућности.

Није тешко увидети да су најкоришћеније и најраспрострањеније апликације и програми, а у последње време и сам хардвер (http://goo.gl/ABEuIu) потенцијално најопаснији јер ономе ко пронађе рањивост у њима и злоупотреби је, доноси велику моћ и утицај на највећи део интернет популације. Многе организације се труде баш то, да пронађу рањивост и злоупотребе је. Међутим, има једна светла тачка, а то је да се свест о угроженој приватности, безбедности и бескрупулозној софтверској и хардверској шпијунажи све више шири у јавности, а са њом и слободне алтернативе власничком софтверу, а сада и хардверу. Остаје да видимо какву легуру све могу да направе и шта ће нам донети у скорој будућности.