Enkriptovana elektronska pošta (5. deo)

Autor: Petar Simović

Pošto smo sad već anonimni i-mejl hakeri, ne samo da znamo da šifrujemo i potpisujemo poštu koristeći kriptografiju, asimetričnim javnim i tajnim ključevima, već možemo da sakrijemo i identitet pošiljaoca poruke pomoću anonimne mreže rimejlera, slične Toru (Tor). U ovom poslednjem (petom) delu daćemo sigurnosne savete i preći ćemo, recimo, teorijski deo. Uputićemo korisnike u razlike između dobrog i lošeg sigurnosnog softvera, razjasnićemo ključne reči na koje treba obratiti pažnju prilikom odlučivanja za određeno sigurnosno rešenje, bar kad je u pitanju sigurna razmena pošte. Cilj ovog priloga je da se korisnici donekle osposobe da sami donesu ispravnu odluku pri izboru sigurnosnog softvera, kako među onima koji trenutno postoje tako i među nekima koji će se tek pojaviti. Međutim, kako će se uvek naći neki softver koji nije pomenut, korisno je znati kako se najčešće traže i ocenjuju sigurnosne aplikacije bliske temi ovog teksta.

Počnimo od novih vesti iz Guglove (Google) kuhinje. Ovaj informatički gigant je nedavno započeo rad na aplikaciji zvanoj End-To-End, koja nije ništa drugo do još jedan dodatak njegovom veb pretraživaču koji pomaže pri kreiranju, upotrebi i upravljanju asimetričnim (PGP) ključevima. Novo je to da je program sada prebačen na Githab (GitHub) (drugim rečima, open-source, link:http://goo.gl/9tlyVL) sa http://goo.gl/sSsZFc, ali je još uvek u alfa fazi razvoja. Međutim, nikada ne treba verovati kompanijama čiji su osnovni ciljevi ekonomsko-političke prirode, pa tako ni ovoj. Već se u prvim redovima opisa aplikacije na Githabu pominje da je zasnovana na Javaskriptu (java-script), što u bezbednosnom bodovanju nikako ne može biti pozitivno. Kao drugo, sama činjenica da se radi o ekstenziji za pretraživač ne ide u njenu korist, jer bezbednost same aplikacije ne zavisi samo od nje već i od pretraživača na čiji rad se ekstenzija oslanja. Kao što smo već napomenuli u prethodnim delovima (drugom i trećem), onlajn programi, kao i ekstenzije pretraživača za kreiranje, upotrebu i čuvanje javnih i tajnih ključeva, veoma su loša ideja – jer korisnik nema kontrolu nad njima kada je u pitanju skriveni bekdor (backdoor) koji potajno nekome odaje vaš privatni ključ. Čak i kada su njihovi kodovi dostupni, ovakve aplikacije treba, ukoliko je moguće, izbegavati. Što se ekstenzija tiče, situacija je malo blaža u odnosu na onlajn kreiranje i čuvanje ključeva – jer ako ih treće lice (kompanija) zna, onda oni nisu tajni. Samo neki primeri su već pomenuti: Veb Pe-Ge (WebPG) (ekstenzija), Mejlveloup (Mailvelope) onlajn i sada End-To-End.

Kao što smo već napomenuli u prethodnim delovima (drugom i trećem), onlajn programi, kao i ekstenzije pretraživača za kreiranje, upotrebu i čuvanje javnih i tajnih ključeva, veoma su loša ideja – jer korisnik nema kontrolu nad njima kada je u pitanju skriveni bekdor (backdoor) koji potajno nekome odaje vaš privatni ključ. Čak i kada su njihovi kodovi dostupni, ovakve aplikacije treba, ukoliko je moguće, izbegavati. Što se ekstenzija tiče, situacija je malo blaža u odnosu na onlajn kreiranje i čuvanje ključeva – jer ako ih treće lice (kompanija) zna, onda oni nisu tajni. Samo neki primeri su već pomenuti: Veb Pe-Ge (WebPG) (ekstenzija), Mejlveloup (Mailvelope) onlajn i sada End-To-End.

1. Savet: Izbegavajte poveravanje tajni aplikacijama u „oblaku” i programima koji rade samo iz veb pretraživača.

2. Savet: Uvek koristite aplikacije sa dostupnim izvornim kodom. U ovim aplikacijama je teže da se nađe sigurnosni propust, jer ih može proveriti svako ko poseduje dovoljno znanje, pa ih tako mnogi ljudi iz celog sveta svakodnevno ispituju i popravljaju.

Sada bismo se osvrnuli na „sigurne” i-mejl servise novije generacije, o kojima smo pisali u prvom broju, poput Protonmejla (ProtonMail) i dosad još nespominjanog Skriptmejla (Scryptmail) koji kao glavni adut sigurnosti ističu nečuvanje lozinki korisnika. Oni na ovaj način korisnike štite od svojih zaposlenih, a i sebe i korisnike od nacionalnih bezbednosno-informativnih agencija koje bi želele da lako dobiju šifre korisnika. Servisi ovog tipa ne koriste šifrovanje javnim i tajnim ključem, već korisnik za svaku poruku zadaje nezavisnu šifru, a zatim dobija link do šifrovane poruke koja se nalazi na serverima tog servisa i ne napušta ih. Tada korisnik mora da primaocu poruke pošalje link preko koga može doći do poruke kao i do šifre za otključavanje. Nadamo se da ste već svi uočili jednu manu – osobi kojoj pišete morate da saopštite ključ. Ovde se postavlja pitanje praktične primene ovakvih metoda, koje su u suštini sigurne, ako sem ove mane prenosa tajnog ključa preko mreže zaboravimo i zloslutnu java skriptu koji se obično vrti u pozadini ili ispod haube. Tekst o sigurnosnom propustu kao i demo njegove eksploatacije koja je ubrzo potom zakrpljena, možete naći ovde: http://goo.gl/kBEwn0.

3. Savet: Ovakvi servisi zaista nisu sigurni, jer se zasnivaju na poverenju korisnika prema servisu da se poruka otvorenog teksta (eng. plaintext) ne čuva kod njih negde sa strane. Takođe postoji i problem prenosa i saopštavanja tajnog ključa primaocu poruke. Ovi servisi su tek pioniri u ovakvoj sigurnosnoj tehnici, tako da nije preporučljivo koristiti ih za razmene poverljivih informacija.

3. Savet: Ovakvi servisi zaista nisu sigurni, jer se zasnivaju na poverenju korisnika prema servisu da se poruka otvorenog teksta (eng. plaintext) ne čuva kod njih negde sa strane. Takođe postoji i problem prenosa i saopštavanja tajnog ključa primaocu poruke. Ovi servisi su tek pioniri u ovakvoj sigurnosnoj tehnici, tako da nije preporučljivo koristiti ih za razmene poverljivih informacija.

Naprednost sigurnosti i-mejl klijenta: Prilikom svakodnevnog rada, promovisanja, edukacije i razgovora sa ljudima o kriptografiji, isplivao je veoma realan problem u vezi sa nedostatkom zaštite privatnosti ličnih podataka korisnika i-mejla na računarima koje deli više osoba, odnosno ukoliko isti delite sa još nekim i oboje imate administratorske privilegije pri zaštititi sadržaja vaših poruka koje ste primili od one druge osobe. Jedno, prividno, rešenje je da napravite i koristite drugi (korisnički nalog), jer vaši podaci i dalje nisu zaštićeni od administratora. Druga opcija, malo teža za sprovođenje, bila bi da napravite šifrovanu particiju u okviru koje će funkcionisati vaš i-mejl nalog. Međutim, postoji i bolje, ali ne i savršeno, rešenje: samom nalogu se pristupa preko šifre. Ovu opciju je moguće uključiti iz Tanderbirda (Thunderbird), ako odete na opciju Edit » Preferences » Advanced » Config Editor… »(I will be carefull) » onda ukucate mail.password_protect_local_cache i dvaput kliknete na ovo podešavanje da mu se vrednost promeni u True, zatim se podesi „master password” iz Edit » Preferences » Security » Passwords » Change master password i unesete željenu šifru. Međutim, ovo rešenje je moguće realizovati samo ako jedan korisnik koristi Tanderbird na višekorisničkom računaru.

4. Savet: Ukoliko želite visok nivo sigurnosti, najbolje bi bilo da koristite samo svoj računar.

U prethodnom prilogu smo pominjali i nym rimejlere koji se praktično oslanjaju na rad rimejlera prve kategorije, Sajberpank rimejleri (Cypherpunk remailers) i druge kategorije kao što je Miksmaster (Mixmaster), ili funkcionišu po principu javne liste šifrovanih poruka. Podsetimo se ukratko kako oni funkcionišu. Prvi tip predstavljaju pseudonimni rimejleri, ili kraće Nym, gde je server, jednostavno rečeno, mejl proksi adresa. Nym jednostavno od pošiljaoca dobijaju njegovu i adresu primaoca poruke, a zatim te podatke brišu iz poruke (kako primalac ne bi saznao stvarnu adresu i identitet pošiljaoca) i zamenjuju stvarnu adresu takozvanom „pseudo-adresom”. Pseudo-adresu korisnik (pošiljalac) sam registruje na nym serveru, kao pri registraciji Dži mejl (Gmail) ili Jahu (Yahoo) mejl adrese, a zatim nym primljenu poruku prosleđuje primaocu, sa vaše nym adrese. Kada primalac odgovori na dobijenu poruku na vašu nym adresu, server je jednostavno prosledi na vašu stvarnu Dži mejl, Jahu ili bilo koju drugu adresu. Drugi tip je već pomenuta lista na Gugl grupi alt.anonymous.messages, gde se ljudi jednostavno dopisuju na jednoj listi šifrovanim i potpisanim porukama, a posmatrač ne može da zna ko piše poruku, kome je ona namenjena, niti koji je sadržaj poruke. Jedini problem je tehničke prirode, a to je da ni korisnici ne znaju koja poruka je namenjena njima, a koja ne, pa svaki put kad žele da provere da li im je neko pisao moraju da skinu sve poruke sa liste i pokušaju da dešifruju jednu po jednu svojim privatnim ključem, a to ume da potraje. Grupa se nalazi na ovoj adresi http://goo.gl/f3eNwA,, a programi za korišćenje ovog vida tajne komunikacije su mnogo brojniji za Vindouz (Windows) nego Gnu Linuks (Gnu/Linux), nažalost.

1. Napomena: Sam GPG-PGP protokol nije namenjen anonimnosti korisnika već prikrivanju samog sadržaja poruke. Adrese pošiljaoca i primaoca ostaju javne, ukoliko ne koristite rimejlere ili nym servise.

Kao što je naznačeno u napomeni, gpg ne sakriva identitet već samo sadržaj poruke, pa se ne može smatrati softverom za anonimizaciju.

5. Savet: Koristite PFS (eng. Perfect Forward Secrecy) protokol kad god je to moguće.

Iako PFS tehnologija nije podržana u većini programa, moguće je implementirati je, što nije najpraktičnije rešenje – jer bi morali da za svaku poruku pravite nove ključeve.

6. Savet: Koristite mejl unutar anonimnih mreža.

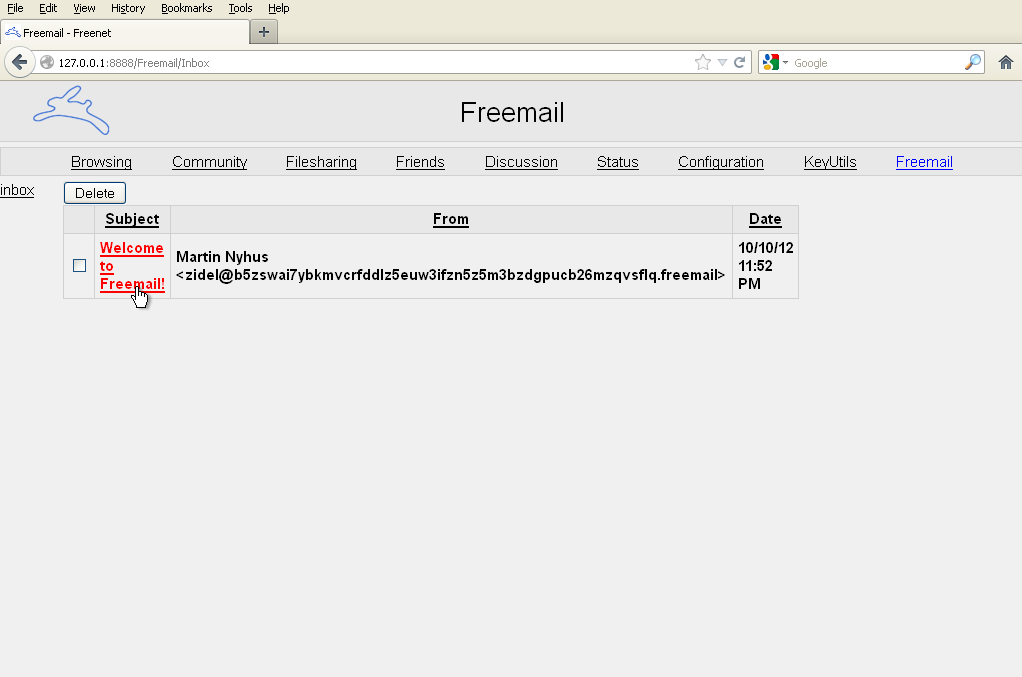

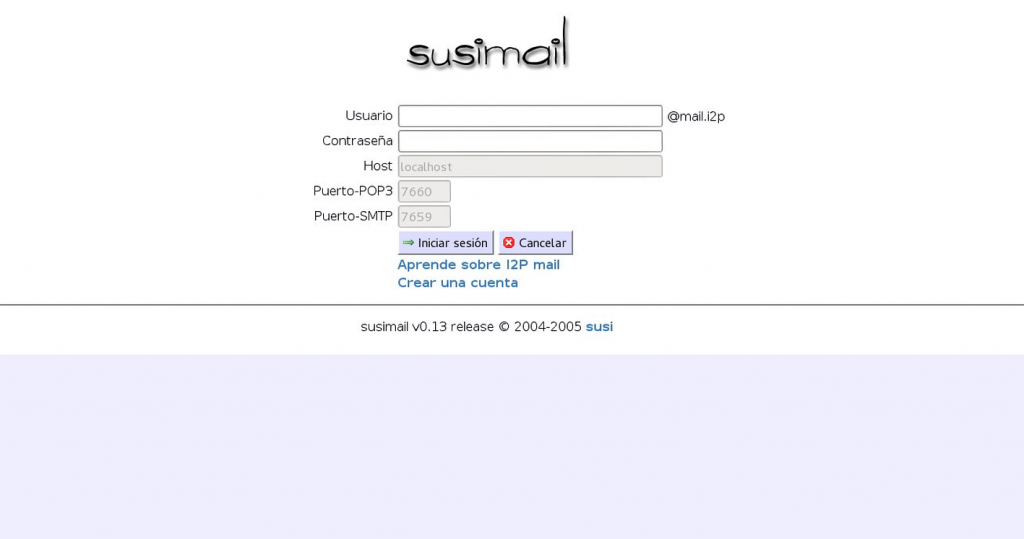

Ovo rešenje je najbolje i po pitanju anonimnosti i po pitanju sigurnosti. Ceo sadržaj je uvek šifrovan, rutira se kroz nekoliko računara i dodatno meša sa ostalim podacima drugih korisnika. Na ovaj način se izbegavaju različite napredne metode napada vremenske i količinske korelacije saobraćaja kako bi se deanonimizovali korisnici. Najpopularnije anonimne mreže su sigurno čuveni Tor (eng. Tor – The Onion Router), sa svojim skrivenim servisima, pa zatim I2P (eng. Invisible Internet Protocol), sa Susimejlom (Susimail), i naravno Frinet (Freenet) sa Frimejl (Freemail) servisom. Ovde namerno nije pomenut nijedan mejl servis na Toru, jer ih ima mnogo i najbolje je da sami potražite onaj koji bi vam odgovarao.

Na Reditu (Reddit) postoji sekcija koju preporučujemo za primenu šifrovanog dopisivanja na ovom servisu u sekciji /r/GPGpractice/.

Na Reditu (Reddit) postoji sekcija koju preporučujemo za primenu šifrovanog dopisivanja na ovom servisu u sekciji /r/GPGpractice/.

Iako postoji ozbiljan problem sa javnim serverima javnih ključeva, sve su češći pokušaji pojedinaca da se i ovaj problem reši ili bar zaobiđe. Jedan od njih je, naprimer, inicijativa na sajtu pgpasc.org koja ima zanimljivu ideju da pojedinci čuvaju svoje javne ključeve na svojim serverima, na univerzalnom linku oblika “ https://url.com/pgp.asc ”, kako bi se lako mogli zameniti novim ključem kada to bude bilo potrebno, jer javni serveri javnih ključeva ne podržavaju opciju brisanja ključeva. Naravno, ni ovaj projekat nije mnogo bolji, jer korisnici koji žele da šifruju svoje poruke ne moraju obavezno da imaju i svoje domene i servere da bi šifrovali poruke. Ali, pozitivno je to što ljudi razmišljaju o tome kako da reše postojeći problem. Možda je budućnost PGP-a u decentralizaciji ili u primeni tzv. Blokčejn (Blockchain) tehnologije, na kojoj su zasnovane digitalne valute poput poznatog Bitkoina (Bitcoin).

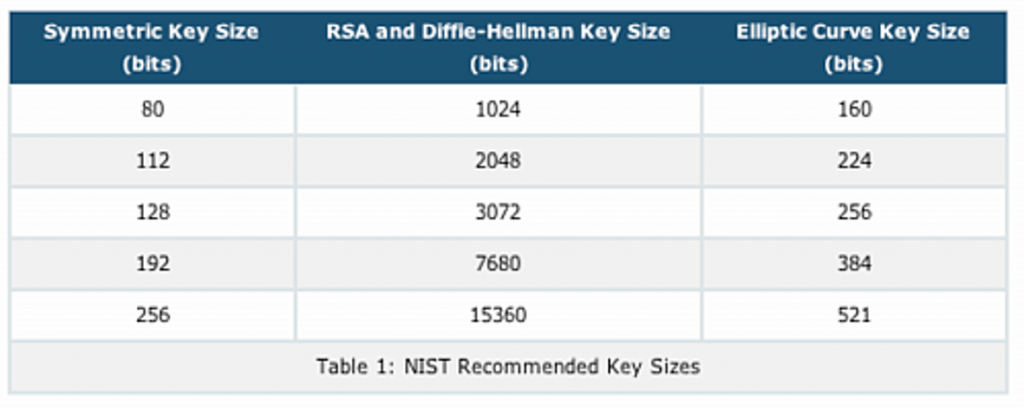

GPG je, takođe, nedavno objavio novu verziju (od verzije 2.0 pa nadalje) sa podrškom za ECC (Eliptic Curve Criptography), koja bi trebalo da pruža veći stepen sigurnosti ključeva iste dužine, nego što bi inače, bez nje.

Ne možemo nikako reći da je budućnost šifrovanja elektronske pošte mračna, a i svest o sigurnosti je svakako podignuta od kako je Snouden izneo informacije o intenzivnom špijuniranju bezbednosnih agencija – američke NSA-e i britanske GCHQ-a. Ovde se završava saga o šifrovanju elektronske pošte, ali već u sledećem broju počinjemo sa prilozima o instant mesedžing (eng. instant messaging) šifrovanju.

Ne možemo nikako reći da je budućnost šifrovanja elektronske pošte mračna, a i svest o sigurnosti je svakako podignuta od kako je Snouden izneo informacije o intenzivnom špijuniranju bezbednosnih agencija – američke NSA-e i britanske GCHQ-a. Ovde se završava saga o šifrovanju elektronske pošte, ali već u sledećem broju počinjemo sa prilozima o instant mesedžing (eng. instant messaging) šifrovanju.

Prethodni deo ovog serijala možete pročitati ovde.