Енкриптована електронска пошта (5. део)

Аутор: Петар Симовић

Пошто смо сад већ анонимни и-мејл хакери, не само да знамо да шифрујемо и потписујемо пошту користећи криптографију, асиметричним јавним и тајним кључевима, већ можемо да сакријемо и идентитет пошиљаоца поруке помоћу анонимне мреже римејлера, сличне Тору (Tor). У овом последњем (петом) делу даћемо сигурносне савете и прећи ћемо, рецимо, теоријски део. Упутићемо кориснике у разлике између доброг и лошег сигурносног софтвера, разјаснићемо кључне речи на које треба обратити пажњу приликом одлучивања за одређено сигурносно решење, бар кад је у питању сигурна размена поште. Циљ овог прилога је да се корисници донекле оспособе да сами донесу исправну одлуку при избору сигурносног софтвера, како међу онима који тренутно постоје тако и међу некима који ће се тек појавити. Међутим, како ће се увек наћи неки софтвер који није поменут, корисно је знати како се најчешће траже и оцењују сигурносне апликације блиске теми овог текста.

Почнимо од нових вести из Гуглове (Google) кухиње. Овај информатички гигант је недавно започео рад на апликацији званој End-To-End, која није ништа друго до још један додатак његовом веб претраживачу који помаже при креирању, употреби и управљању асиметричним (PGP) кључевима. Ново је то да је програм сада пребачен на Гитхаб (GitHub) (другим речима, open-source, линк:http://goo.gl/9tlyVL) са http://goo.gl/sSsZFc, али је још увек у алфа фази развоја. Међутим, никада не треба веровати компанијама чији су основни циљеви економско-политичке природе, па тако ни овој. Већ се у првим редовима описа апликације на Гитхабу помиње да је заснована на Јаваскрипту (java-script), што у безбедносном бодовању никако не може бити позитивно. Као друго, сама чињеница да се ради о екстензији за претраживач не иде у њену корист, јер безбедност саме апликације не зависи само од ње већ и од претраживача на чији рад се екстензија ослања.

Као што смо већ напоменули у претходним деловима (другом и трећем), онлајн програми, као и екстензије претраживача за креирање, употребу и чување јавних и тајних кључева, веома су лоша идеја – јер корисник нема контролу над њима када је у питању скривени бекдор (backdoor) који потајно некоме одаје ваш приватни кључ. Чак и када су њихови кодови доступни, овакве апликације треба, уколико је могуће, избегавати. Што се екстензија тиче, ситуација је мало блажа у односу на онлајн креирање и чување кључева – јер ако их треће лице (компанија) зна, онда они нису тајни. Само неки примери су већ поменути: Веб Пе-Ге (WebPG) (екстензија), Мејлвелоуп (Mailvelope) онлајн и сада End-To-End.

Као што смо већ напоменули у претходним деловима (другом и трећем), онлајн програми, као и екстензије претраживача за креирање, употребу и чување јавних и тајних кључева, веома су лоша идеја – јер корисник нема контролу над њима када је у питању скривени бекдор (backdoor) који потајно некоме одаје ваш приватни кључ. Чак и када су њихови кодови доступни, овакве апликације треба, уколико је могуће, избегавати. Што се екстензија тиче, ситуација је мало блажа у односу на онлајн креирање и чување кључева – јер ако их треће лице (компанија) зна, онда они нису тајни. Само неки примери су већ поменути: Веб Пе-Ге (WebPG) (екстензија), Мејлвелоуп (Mailvelope) онлајн и сада End-To-End.

1. Савет: Избегавајте поверавање тајни апликацијама у „облаку” и програмима који раде само из веб претраживача.

2. Савет: Увек користите апликације са доступним изворним кодом. У овим апликацијама је теже да се нађе сигурносни пропуст, јер их може проверити свако ко поседује довољно знање, па их тако многи људи из целог света свакодневно испитују и поправљају.

Сада бисмо се осврнули на „сигурне” и-мејл сервисе новије генерације, о којима смо писали у првом броју, попут Протонмејла (ProtonMail) и досад још неспомињаног Скриптмејла (Scryptmail) који као главни адут сигурности истичу нечување лозинки корисника. Они на овај начин кориснике штите од својих запослених, а и себе и кориснике од националних безбедносно-информативних агенција које би желеле да лако добију шифре корисника. Сервиси овог типа не користе шифровање јавним и тајним кључем, већ корисник за сваку поруку задаје независну шифру, а затим добија линк до шифроване поруке која се налази на серверима тог сервиса и не напушта их. Тада корисник мора да примаоцу поруке пошаље линк преко кога може доћи до поруке као и до шифре за откључавање. Надамо се да сте већ сви уочили једну ману – особи којој пишете морате да саопштите кључ. Овде се поставља питање практичне примене оваквих метода, које су у суштини сигурне, ако сем ове мане преноса тајног кључа преко мреже заборавимо и злослутну јава скрипту који се обично врти у позадини или испод хаубе. Текст о сигурносном пропусту као и демо његове експлоатације која је убрзо потом закрпљена, можете наћи овде: http://goo.gl/kBEwn0.

3. Савет: Овакви сервиси заиста нису сигурни, јер се заснивају на поверењу корисника према сервису да се порука отвореног текста (енг. plaintext) не чува код њих негде са стране. Такође постоји и проблем преноса и саопштавања тајног кључа примаоцу поруке. Ови сервиси су тек пионири у оваквој сигурносној техници, тако да није препоручљиво користити их за размене поверљивих информација.

3. Савет: Овакви сервиси заиста нису сигурни, јер се заснивају на поверењу корисника према сервису да се порука отвореног текста (енг. plaintext) не чува код њих негде са стране. Такође постоји и проблем преноса и саопштавања тајног кључа примаоцу поруке. Ови сервиси су тек пионири у оваквој сигурносној техници, тако да није препоручљиво користити их за размене поверљивих информација.

Напредност сигурности и-мејл клијента: Приликом свакодневног рада, промовисања, едукације и разговора са људима о криптографији, испливао је веома реалан проблем у вези са недостатком заштите приватности личних података корисника и-мејла на рачунарима које дели више особа, односно уколико исти делите са још неким и обоје имате администраторске привилегије при заштитити садржаја ваших порука које сте примили од оне друге особе. Једно, привидно, решење је да направите и користите други (кориснички налог), јер ваши подаци и даље нису заштићени од администратора. Друга опција, мало тежа за спровођење, била би да направите шифровану партицију у оквиру које ће функционисати ваш и-мејл налог. Међутим, постоји и боље, али не и савршено, решење: самом налогу се приступа преко шифре. Ову опцију је могуће укључити из Тандербирда (Thunderbird), ако одете на опцију Edit » Preferences » Advanced » Config Editor… »(I will be carefull) » онда укуцате mail.password_protect_local_cache и двапут кликнете на ово подешавање да му се вредност промени у True, затим се подеси „master password” из Edit » Preferences » Security » Passwords » Change master password и унесете жељену шифру. Међутим, ово решење је могуће реализовати само ако један корисник користи Тандербирд на вишекорисничком рачунару.

4. Савет: Уколико желите висок ниво сигурности, најбоље би било да користите само свој рачунар.

У претходном прилогу смо помињали и nym римејлере који се практично ослањају на рад римејлера прве категорије, Сајберпанк римејлери (Cypherpunk remailers) и друге категорије као што је Миксмастер (Mixmaster), или функционишу по принципу јавне листе шифрованих порука. Подсетимо се укратко како они функционишу. Први тип представљају псеудонимни римејлери, или краће Nym, где је сервер, једноставно речено, мејл прокси адреса. Nym једноставно од пошиљаоца добијају његову и адресу примаоца поруке, а затим те податке бришу из поруке (како прималац не би сазнао стварну адресу и идентитет пошиљаоца) и замењују стварну адресу такозваном „псеудо-адресом”. Псеудо-адресу корисник (пошиљалац) сам региструје на nym серверу, као при регистрацији Џи мејл (Gmail) или Јаху (Yahoo) мејл адресе, а затим nym примљену поруку прослеђује примаоцу, са ваше nym адресе. Када прималац одговори на добијену поруку на вашу nym адресу, сервер је једноставно проследи на вашу стварну Џи мејл, Јаху или било коју другу адресу. Други тип је већ поменута листа на Гугл групи alt.anonymous.messages, где се људи једноставно дописују на једној листи шифрованим и потписаним порукама, а посматрач не може да зна ко пише поруку, коме је она намењена, нити који је садржај поруке. Једини проблем је техничке природе, а то је да ни корисници не знају која порука је намењена њима, а која не, па сваки пут кад желе да провере да ли им је неко писао морају да скину све поруке са листе и покушају да дешифрују једну по једну својим приватним кључем, а то уме да потраје. Група се налази на овој адреси http://goo.gl/f3eNwA,, а програми за коришћење овог вида тајне комуникације су много бројнији за Виндоуз (Windows) него Гну Линукс (Gnu/Linux), нажалост.

1. Напомена: Сам GPG-PGP протокол није намењен анонимности корисника већ прикривању самог садржаја поруке. Адресе пошиљаоца и примаоца остају јавне, уколико не користите римејлере или nym сервисе.

Као што је назначено у напомени, gpg не сакрива идентитет већ само садржај поруке, па се не може сматрати софтвером за анонимизацију.

5. Савет: Користитe PFS (енг. Perfect Forward Secrecy) протокол кад год је то могуће.

Иако PFS технологија није подржана у већини програма, могуће је имплементирати је, што није најпрактичније решење – јер би морали да за сваку поруку правите нове кључеве.

6. Савет: Користите мејл унутар анонимних мрежа.

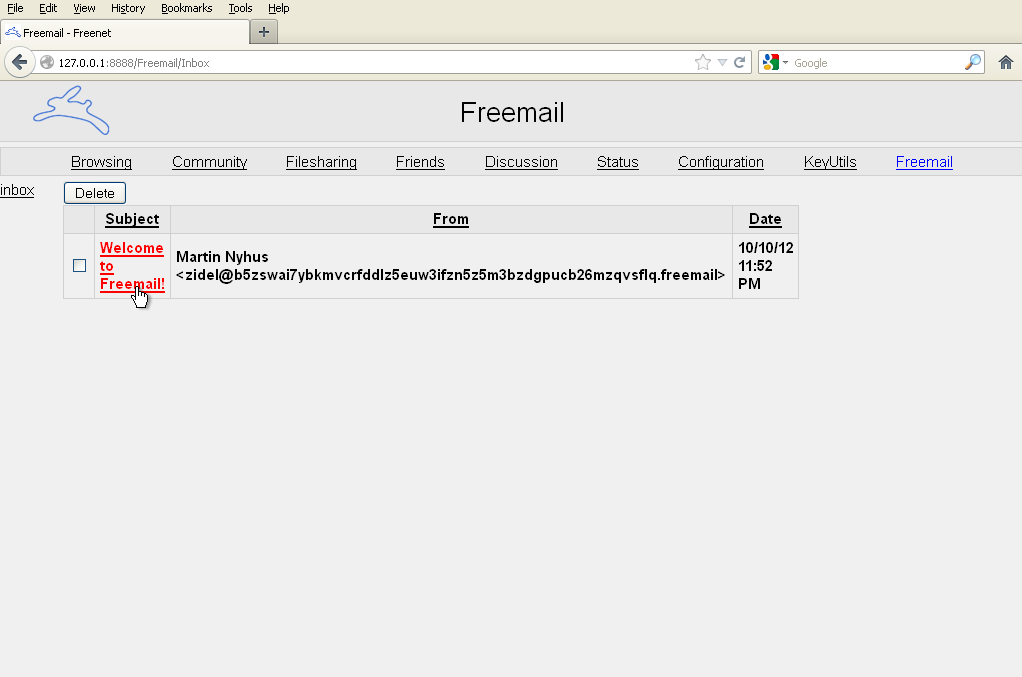

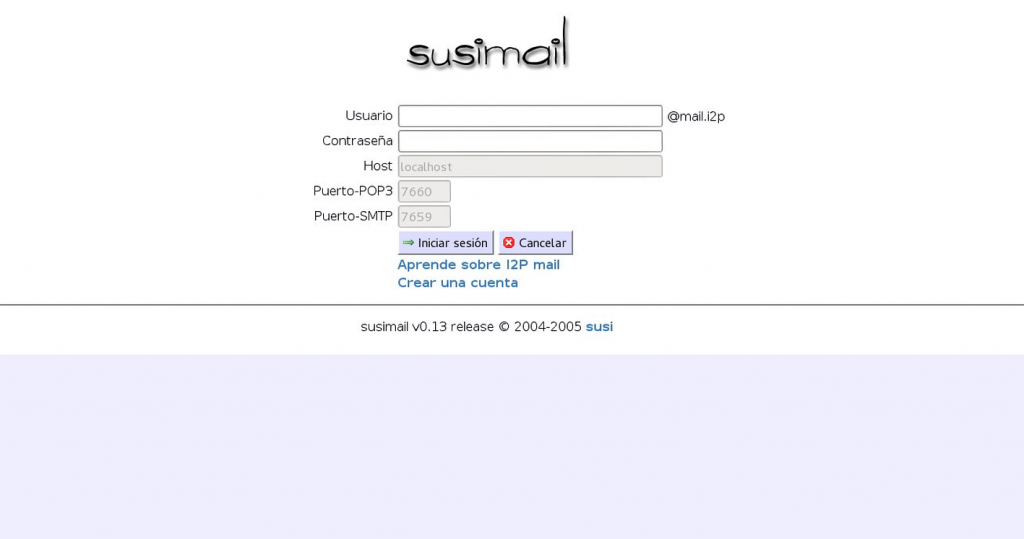

Ово решење је најбоље и по питању анонимности и по питању сигурности. Цео садржај је увек шифрован, рутира се кроз неколико рачунара и додатно меша са осталим подацима других корисника. На овај начин се избегавају различите напредне методе напада временске и количинске корелације саобраћаја како би се деанонимизовали корисници. Најпопуларније анонимне мреже су сигурно чувени Тор (енг. Tor – The Onion Router), са својим скривеним сервисима, па затим I2P (енг. Invisible Internet Protocol), са Сусимејлом (Susimail), и наравно Фринет (Freenet) са Фримејл (Freemail) сервисом. Овде намерно није поменут ниједан мејл сервис на Тору, јер их има много и најбоље је да сами потражите онај који би вам одговарао.

На Редиту (Reddit) постоји секција коју препоручујемо за примену шифрованог дописивања на овом сервису у секцији /р/ГПГпрацтице/.

На Редиту (Reddit) постоји секција коју препоручујемо за примену шифрованог дописивања на овом сервису у секцији /р/ГПГпрацтице/.

Иако постоји озбиљан проблем са јавним серверима јавних кључева, све су чешћи покушаји појединаца да се и овај проблем реши или бар заобиђе. Један од њих је, например, иницијатива на сајту pgpasc.org која има занимљиву идеју да појединци чувају своје јавне кључеве на својим серверима, на универзалном линку облика “ https://url.com/pgp.asc ”, како би се лако могли заменити новим кључем када то буде било потребно, јер јавни сервери јавних кључева не подржавају опцију брисања кључева. Наравно, ни овај пројекат није много бољи, јер корисници који желе да шифрују своје поруке не морају обавезно да имају и своје домене и сервере да би шифровали поруке. Али, позитивно је то што људи размишљају о томе како да реше постојећи проблем. Можда је будућност PGP-а у децентрализацији или у примени тзв. Блокчејн (Blockchain) технологије, на којој су засноване дигиталне валуте попут познатог Биткоина (Bitcoin).

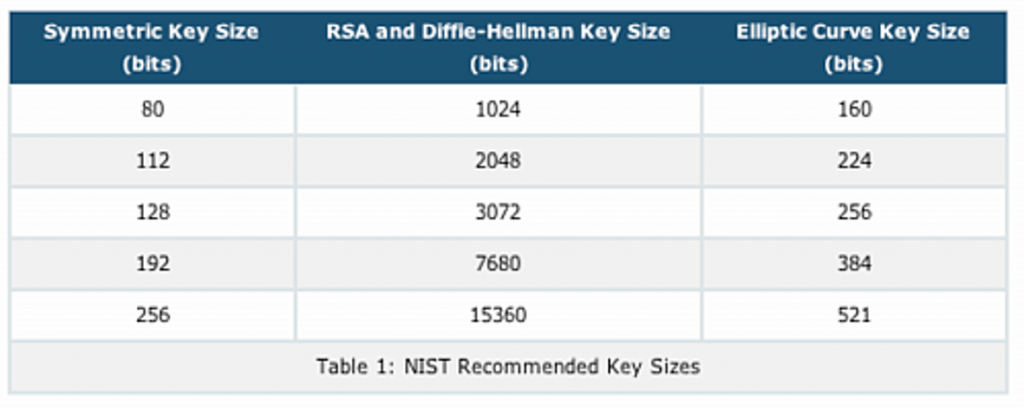

GPG је, такође, недавно објавио нову верзију (од верзије 2.0 па надаље) са подршком за ECC (Eliptic Curve Criptography), која би требало да пружа већи степен сигурности кључева исте дужине, него што би иначе, без ње.

Не можемо никако рећи да је будућност шифровања електронске поште мрачна, а и свест о сигурности је свакако подигнута од како је Сноуден изнео информације о интензивном шпијунирању безбедносних агенција – америчке NSA-е и британске GCHQ-а. Овде се завршава сага о шифровању електронске поште, али већ у следећем броју почињемо са прилозима о инстант месеџинг (енг. instant messaging) шифровању.

Не можемо никако рећи да је будућност шифровања електронске поште мрачна, а и свест о сигурности је свакако подигнута од како је Сноуден изнео информације о интензивном шпијунирању безбедносних агенција – америчке NSA-е и британске GCHQ-а. Овде се завршава сага о шифровању електронске поште, али већ у следећем броју почињемо са прилозима о инстант месеџинг (енг. instant messaging) шифровању.

Претходни део овог серијала можете прочитати овде.