Крипто-ратови: Некада и сада (1. део)

Аутор: Петар Симовић

Да ли човек има право да заштити своју приватност, када, како, и од кога. Претходна питања се могу учинити као неважна или филозофска, али није се потребно много замислити како бисмо уочили озбиљност ових питања. Последице одговора на ова питања су далекосежна, и како ћемо видети у наставку овог текста, сваки одговор има своје озбиљне негативне али и позитивне импликације. Питање свакако није лако, и већ неколико деценија постоје супротстављене стране које се боре или за подједнаку заштиту свачије приватности или против ње.

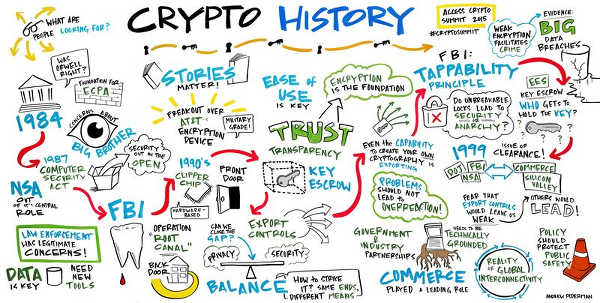

Историја

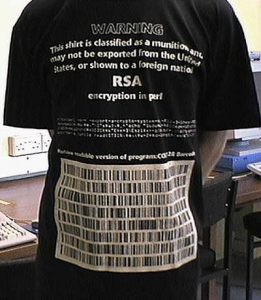

Тематика крипто-ратова је постала популарна тек пред крај стања напетости насталог по завршетку другог светског рата, познатијег као хладни рат. Послератно стање света и подељеност на два блока узроковала је да се многа индустријска, технолошка, научна, војна и друга достигнућа чувају као државне тајне, а ту се нашла и криптографија. Зашто криптографија? Зато што је то основни начин војне комуникације који се сматрао војном тајном и био у категорији муниције, па је уведена забрана њеног извоза из државе. Дакле, компјутерски кôд био је у категорији хладног или ватреног оружја. Одатле и популарна мајица на којој је одштампан забрањени кôд RSA алгоритма за шифровање, и која се због тога сматрала муницијом, што треба схватити као исмејавање строгог закона о извозу криптографије.

Крипто-ратови су назив за неоружану борбу, првенствено америчких, државно-безбедносних структура са једне стране, које се залажу да се поуздана и сигурна криптографија ослаби или забрани за становништво како би те исте безбедносне структуре имале увид у сву комуникацију. Са друге стране налазе се разни активисти, либертеријанци и хакери који се боре за уставом загарантована права на приватност података и комуникацијe свих људи. У тој борби значајну улогу имају и активисти који су најчешће уједно и вешти хакери и програмери – креатори разних алата и протокола за шифровану комуникацију. Протоколи су углавном били отвореног кода и доступни јавности. Ти хакери познати су под називом Сајферпанкери (енг. Cypherpunks, извор Википедија: https://goo.gl/6h5wZ7). Они имају свој манифест који сумира све оно за шта се сајферпанкери залажу и боре, а можете га прочитати на: http://goo.gl/HANxzn. Најпознатији сајферпанкери данашњице су свакако Џулијан Асанж (енг. Julian Assange), оснивач Викиликса (енг. Wikileaks), криптограф Брус Шнајер (енг. Bruce Schneier), креатор PGP-а Филип Цимерман (Philip Zimmermann) и други. Најпознатији изуми сајферпанкера су асиметрично GPG/PGP шифровање за електонску пошту, OTR протокол, Миксмастер и Тор мрежа (сви описани у претходним бројевима часописа).

Поменута забрана на извоз криптографије из земље је функционисала до тренутка када великим корпорацијама које се баве софтвером или пружањем услуга преко интернета својим клијентима (као, например, банкарству), није затребала већа безбедност комуникационих веза са клијентима. Рачунари су у то време били све више распрострањени и употребљавани за различитије намене. Рачунарство се брзо развијало, па је и број људи упознат са постојећим проблемима око забране преко потребне сигурне криптографије био све већи. Сајферпанкери и други активисти су увек проналазили домишљат начин да доскоче држави не кршећи законе. Тако је књига са страницама на којима је одштампан забрањени криптографски код (PGP алгоритам) била извезена из Америке јер се књига са текстом сматрала слободом говора, што је заштићено право свакога грађанина САД-а Првим амандманом америчког устава ( https://goo.gl/RRB8Sd ). Ово су биле прве победе за хакере, сајферпанкере, либертаријанце и друге активисте борце за заштиту приватности грађана и сигурну криптографију.

ДЕС, 3ДЕС, АЕС

Међутим, рат се наставља, па тако Америчка државна безбедносна агенција – НСА (енг. National Security Agency), која је један од највећих непријатеља приватне комуникације за све грађане, никако није седела скрштених руку. Најпре су покушавали да намерно ослабе криптографске алгоритме попут DES (енг. Data encryption standard) који је развијао IBM са првобитном дужином кључева од 64 бита. НСА се умешала, па је алгоритам имао дужину кључа од 56 бита. Ово је омогућавало ефикасније разбијање шифрованих података на паралелним рачунарима, какве је НСА посредовала, техником грубе силе (енг. brute force) те покушаја свих могућих комбинација. Треба нагласити и да је број битова у експоненту двојке, тако да разлика између 64 и 56 није 8 него 256=28 (264 = 1.844 * 1019, а 256 = 7.20 * 1016, [264]/[256] = 256), што значи да су кључеви 256 пута слабији. Лаички речено, 256 рачунара ће радећи паралелно погодити кључ од 64 бита за исто време за које ће један рачунар разбити кључ од 56 бита. Ово се дешава 1976. године, и DES се користио овако ослабљен до деведесетих година када су објављени и први теоретски напади, а до краја деценије и практични напади који веома ефикасно разбијају 56-то битне DES кључеве за само дан-два. DES се данас сматра практично несигурним и неупотребљивим због премале величине кључева и много бржих данашњих рачунара. Разбијање DES-а је довело до 3DES (енг. Triple DES) алгоритма 1998. У односу на стари DES нови алгоритам примењује стари три пута на сваки блок података са дужинама кључева до 168 бита. Касније је конструисан AES (енг. Advanced Encryption Standard) алгоритам 2001. године са дужинама кључева до 256 бита који се данас користе за најповерљивије тајне.

Наредни део овог серијала можете да прочитате овде.

(извор: Википедија https://goo.gl/XBrwKS, https://goo.gl/P5kJKQ)