E-kriminal (3. deo)

Autor: Vladimir Cicović

Cyber kriminalne grupe, alatke i dostupnost

Kriminalne grupe koje se koriste programskim alatima da dođu do određene finansijske koristi uglavnom imaju svoje forume gde prodaju/kupuju alatke, kreditne kartice i ostalu “robu”. “Bođa” tima ne mora biti tehnički dobro osposobljen a ponekad to nije niti jedan član grupe.

Postoji globalna podela na kriminalne aktivnosti sledećih geografskih područja:

- ruske kriminalne grupe;

- kineske kriminalne grupe;

- bugarske kriminalne grupe;

- rumunske kriminalne grupe;

- turske kriminalne grupe;

- španske kriminalne grupe;

- argentinske kriminalne grupe;

- tajvanske kriminalne grupe.

Ove grupe se svode na nekoliko foruma za razmenu/prodaju informacija/programa/pristupa. Cilj postojanja tih foruma jeste isključivo finansijska korist strane koja prodaje i strane koja kupuje. Unutar foruma postoje blackhat programeri koji svoje usluge naplaćuju. Takva underground ekonomija oduvek postoji a menja se samo mesto i način “trgovine”.

Alatke za cyber kriminal možemo podeliti u nekoliko kategorija:

* Exploit kit; * exploit automated tool; * crypter; * RAT; * bot / C&C; * spreader; * ransomware; * scareware.

Napominjemo da postoji i kombinacija svih navedenih “alatki” – ovde su izdvojene kategorije da bi se objasnila njihova uloga.

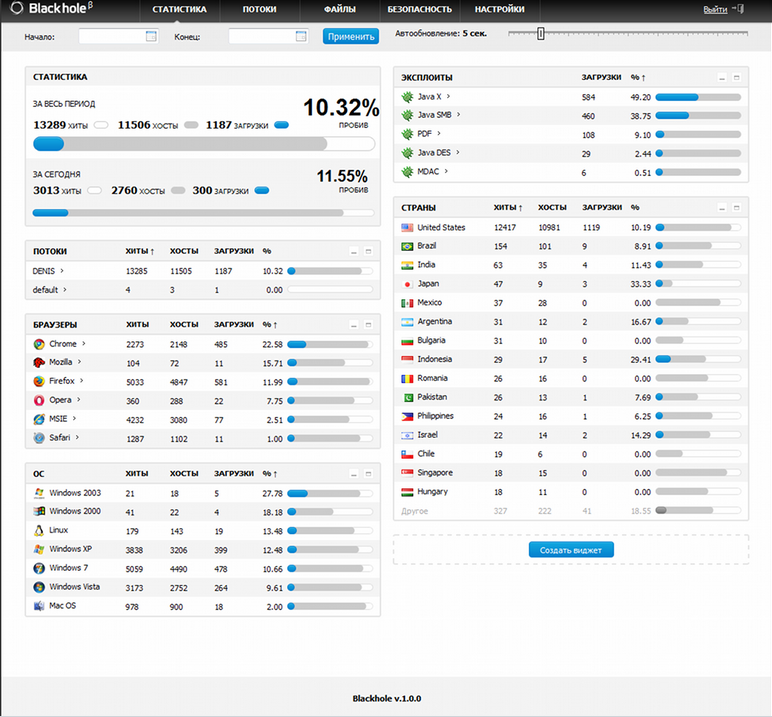

Exploit kit je alatka koja se koristi da bi se širio botnet – odnosno mreža inficiranih računara. Obično se radi o sajtu koji je “razbijen” od strane kriminalca ili automatizovane alatke.

Taj sajt služi za dalje širenje botnet-a, tako što se žrtva navede na zaraženi sajt sa namerom da ga pogleda. U tom slučaju exploit kit prvo proverava da li se browser žrtve nalazi na listi “ranjivih” – ako jeste, startuje se exploit – poseban deo koda koji služi da se žrtvin browser prevari da izvrši kod koji je namenio napadač. Obično žrtvin browser preuzme trojanca (ili neki bot program) koji služi za dalju kontrolu računara žrtve.

Ogromnim brojem zaraženih računara moguće je uraditi mnogo toga, od napada do zarade pa preko širenja mreže. Za ovo nije potrebno neko veće znanje pošto postoje alatke koje su automatizovane i mogu ih koristiti korisnici koji nisu mnogo upoznati sa računarskom tehnologijom. Exploit kit ima posebne module koji se namenski koriste za razne verzije računara, na primer windows XP sp3 sa italijanskim jezikom. Time se infekcija poboljšava a i lokalizacija zaraženih računara pomaže botnet masteru u određenim slučajevima (banke u Italiji – e-adrese iz Italije – i sl).

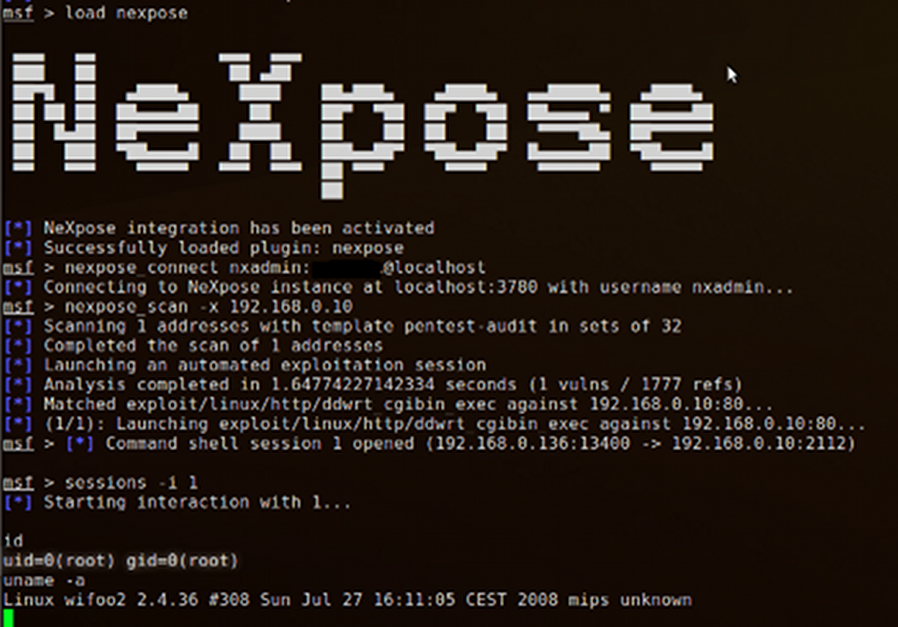

Exploit automated tool je alatka sa kojom je moguće iskoristi određeni propust na milionima računara a da pri tom napadač nema neko veće znanje o tome kako se to dešava.

Exploit se može integrisati u kod bota, odnosno malware koji pretvara računar u “zombi” i daje upravljanje nad računarom napadaču.

Crypter je alatka koja služi za kriptovanje koda virusa/alatke/RAT ili bilo čega drugog što antivirus prepoznaje kao maliciozni kod. Crypter može da proizvede do nekoliko milijardi varijanti izvršne datoteke (.exe pod windows-om ili elf pod Linuksom), tako da antivirus koji prepoznaje “otisak prsta” ne može ništa da nađe. Takođe, dodatna zaštita se stavlja na prepoznavanje emulacije koda koju vrši antivirus, u kom slučaju antivirus nije u mogućnosti da prepozna kod koji je već u bazi antivirusa. Sa paketom crypter može doći i nešto što se zove packer ali može biti i odvojen od crypter-a. Uloga packer-a jeste da kompresuje kod pre nego se kod šifruje.

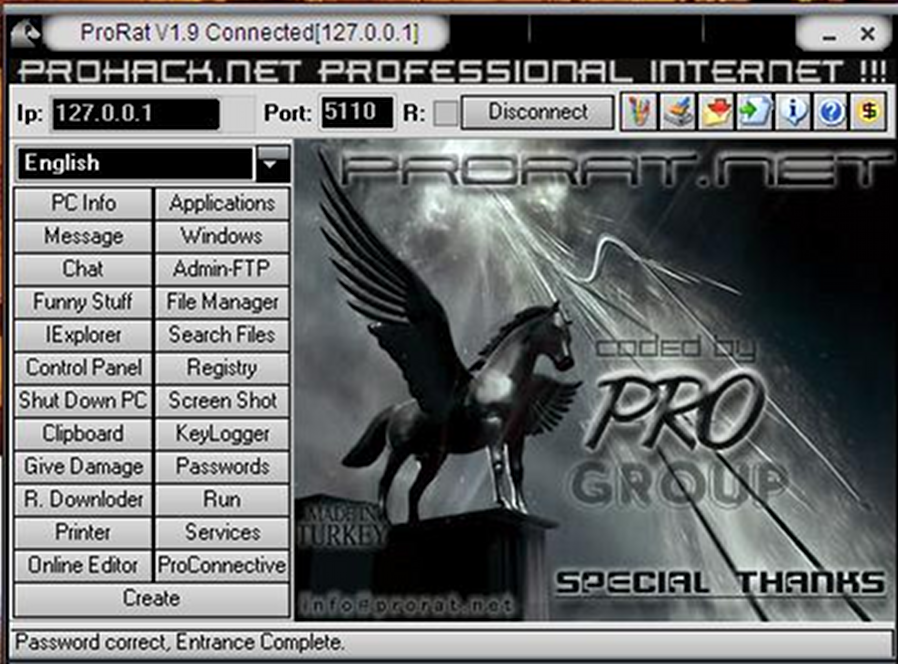

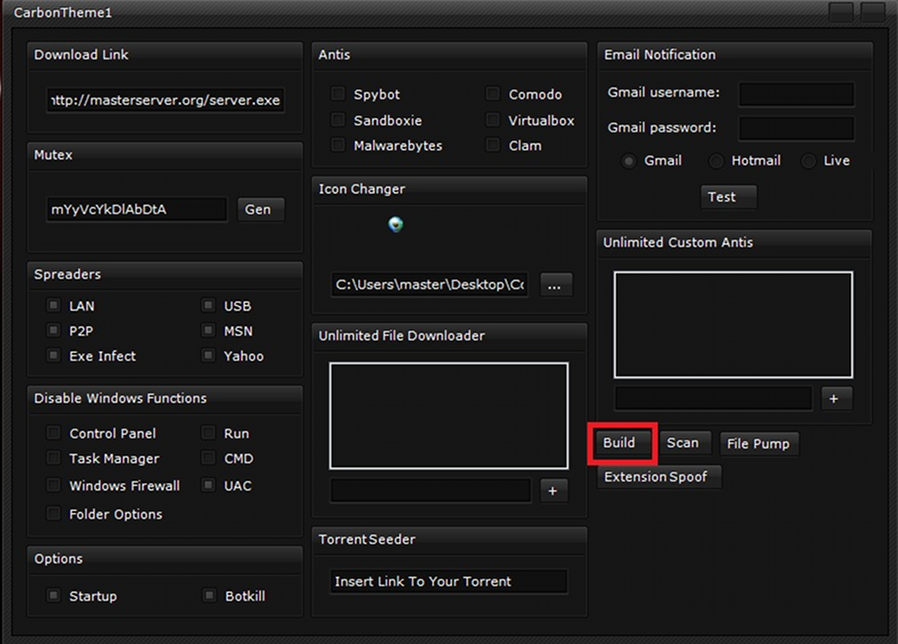

RAT je skraćenica za Remote Administration Tool. To je alatka za rad/nadgledanje/kontrolu udaljenog računara. Svrha ovog programa jeste da se u potpunosti kontroliše računar i operativni sistem.

Bot / C&C je malware koji se širi putem exploit kit-a a C&C je Command and Conquere kojim se kontroliše rad botnet-a, odnosno mreže zaraženih računara. Botnet se može ažurirati i kontrolisati. Postoji i mogućnost automatskog prepoznavanja postojanja u bazi antivirusa, tako da se sam botnet ažurira i time zaobilazi prepoznavanje. Svrha botnet-a jeste sakupljanje informacija kao što su: šifre, korisnička imena (od e-adresa do e-banke), informacija o operativnim sistemima. Takođe se može upotrebiti za napad na određene sajtove/korisnike, zaradu preko oglasa (google ads), podizanje rejtinga sajta, spamovanje.

Sve ovo donosi vlasniku (botnet master-u) novac. Obično je botnet master osoba sa manje tehničkog znanja ali informacije do kojih dođe o kreditnim karticama može da iskoristi ili proda. Novac koji dobija “opere” preko exchange mreže, sajtova koji služe za prebacivanje novca sa jednog računa na drugi račun ili da koristi više oblika plaćanja i slanja i da pri tome “prosleđuje” novac preko nekoliko računa.

Spreader je deo koda koji može da se postavi u crypter ili da se koristi odvojeno. Njegova svrha jeste da se širi na nekoliko načina i da pritom prenosi izvršnu datoteku. Načini širenja su mreža, email, usb, web stranice, društvene mreže, IM (instant messaging kao MSN, Google talk , yahoo talk i sl). Spreader može da bude podešen, na primer, da se ne širi na računare u Indiji ili da se ne širi van Bosne i Hercegovine.

Futuristic worm – spreader za viruse/programe

Ransomware je program/virus koji određene datoteke na zaraženom računaru šifruje i za dešifrovanje traži novac. Vlasnici tih datoteka (recimo skupoceni CAD projekat ili 3D animacija) moraju platiti cyber kriminalcu otkupninu. Otuda i naziv ransom – otkupnina, otkup.

SMS otkupnina je program koja blokira Windows a samo SMS kodom se deblokira. Scareware ima istu ulogu kao i ransomware, ali ovaj put se žrtva plaši time što ima zaražen računar “virusom”. Zapravo se radi o lažnom “antivirusu” ili malware removeru koji žrtvu plaši tvrdnjom da ima virus i zahteva da se “legalizuje” kako bi ga uklonio.

Lažni antivirus – tipična pojava, takođe traži plaćanje za “uklanjanje” virusa