Е-криминал (3. део)

Аутор: Владимир Цицовић

Cyber криминалне групе, алатке и доступност

Криминалне групе које се користе програмским алатима да дођу до одређене финансијске користи углавном имају своје форуме где продају/купују алатке, кредитне картице и осталу “робу”. “Bођа” тима не мора бити технички добро оспособљен а понекад то није нити један члан групе.

Постоји глобална подела на криминалне активности следећих географских подручја:

- руске криминалне групе;

- кинеске криминалне групе;

- бугарске криминалне групе;

- румунске криминалне групе;

- турске криминалне групе;

- шпанске криминалне групе;

- аргентинске криминалне групе;

- тајванске криминалне групе.

Ове групе се своде на неколико форума за размену/продају информација/програма/приступа. Циљ постојања тих форума јесте искључиво финансијска корист стране која продаје и стране која купује. Унутар форума постоје blackhat програмери који своје услуге наплаћују. Таква underground економија одувек постоји а мења се само место и начин “трговине”.

Алатке за cyber криминал можемо поделити у неколико категорија:

* Exploit kit; * exploit automated tool; * crypter; * RAT; * bot / C&C; * spreader; * ransomware; * scareware.

Напомињемо да постоји и комбинација свих наведених “алатки” – овде су издвојене категорије да би се објаснила њихова улога.

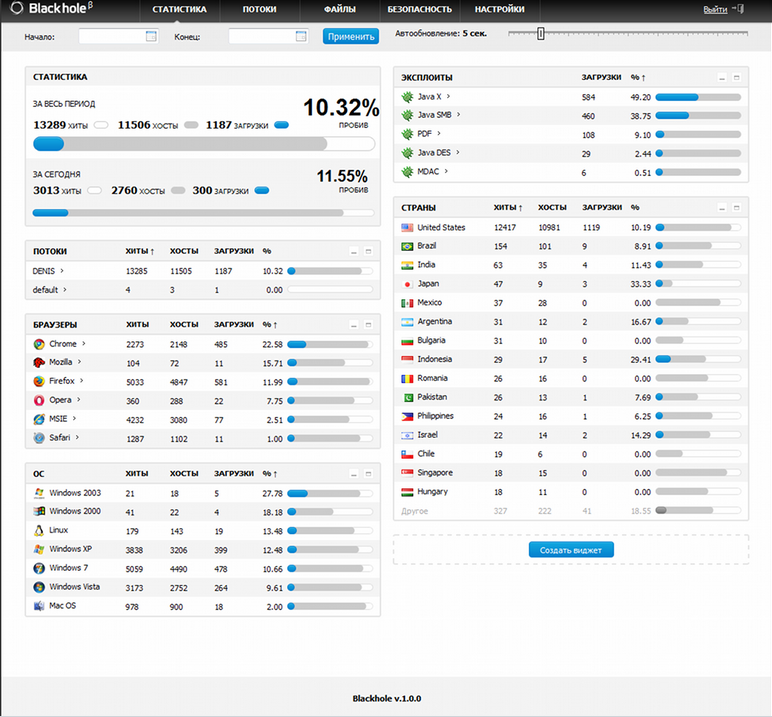

Exploit kit је алатка која се користи да би се ширио botnet – односно мрежа инфицираних рачунара. Обично се ради о сајту који је “разбијен” од стране криминалца или аутоматизоване алатке.

Тај сајт служи за даље ширење botnet-а, тако што се жртва наведе на заражени сајт са намером да га погледа. У том случају exploit kit прво проверава да ли се browser жртве налази на листи “рањивих” – ако јесте, стартује се еxploit – посебан део кода који служи да се жртвин browser превари да изврши код који је наменио нападач. Обично жртвин browser преузме тројанца (или неки bot програм) који служи за даљу контролу рачунара жртве.

Огромним бројем заражених рачунара могуће је урадити много тога, од напада до зараде па преко ширења мреже. За ово није потребно неко веће знање пошто постоје алатке које су аутоматизоване и могу их користити корисници који нису много упознати са рачунарском технологијом. Exploit kit има посебне модуле који се наменски користе за разне верзије рачунара, на пример windows XP sp3 са италијанским језиком. Тиме се инфекција побољшава а и локализација заражених рачунара помаже botnet мастеру у одређеним случајевима (банке у Италији – е-адресе из Италије – и сл).

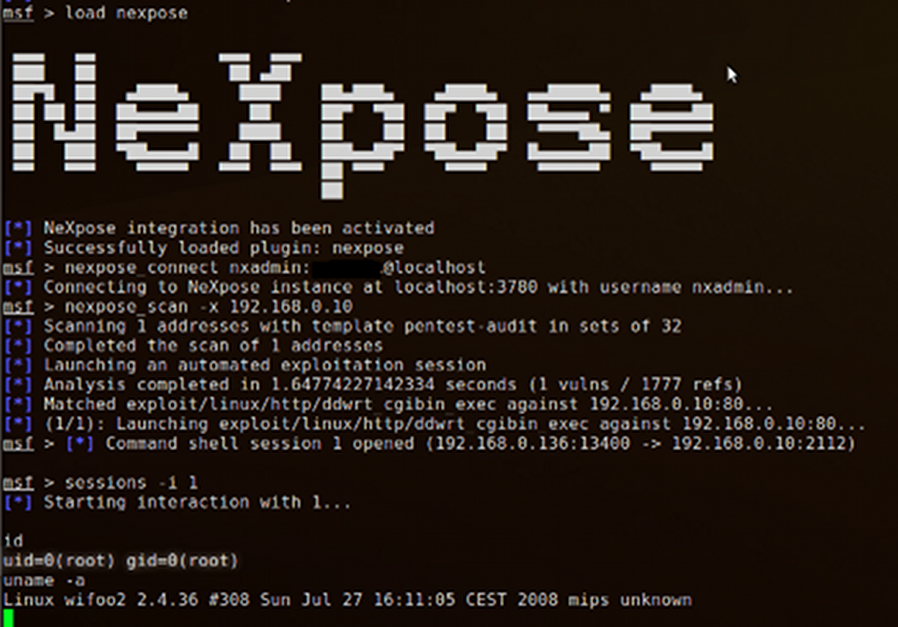

Exploit automated tool је алатка са којом је могуће искористи одређени пропуст на милионима рачунара а да при том нападач нема неко веће знање о томе како се то дешава.

Exploit се може интегрисати у код бота, односно mаlwаrе који претвара рачунар у “зомби” и даје управљање над рачунаром нападачу.

Crypter је алатка која служи за криптовање кода вируса/алатке/RAT или било чега другог што антивирус препознаје као малициозни код. Crypter може да произведе до неколико милијарди варијанти извршне датотеке (.exe под windows-ом или elf под Линуксом), тако да антивирус који препознаје “отисак прста” не може ништа да нађе. Такође, додатна заштита се ставља на препознавање емулације кода коју врши антивирус, у ком случају антивирус није у могућности да препозна код који је већ у бази антивируса. Са пакетом crypter може доћи и нешто што се зове packer али може бити и одвојен од crypter-a. Улога packer-a јесте да компресује код пре него се код шифрује.

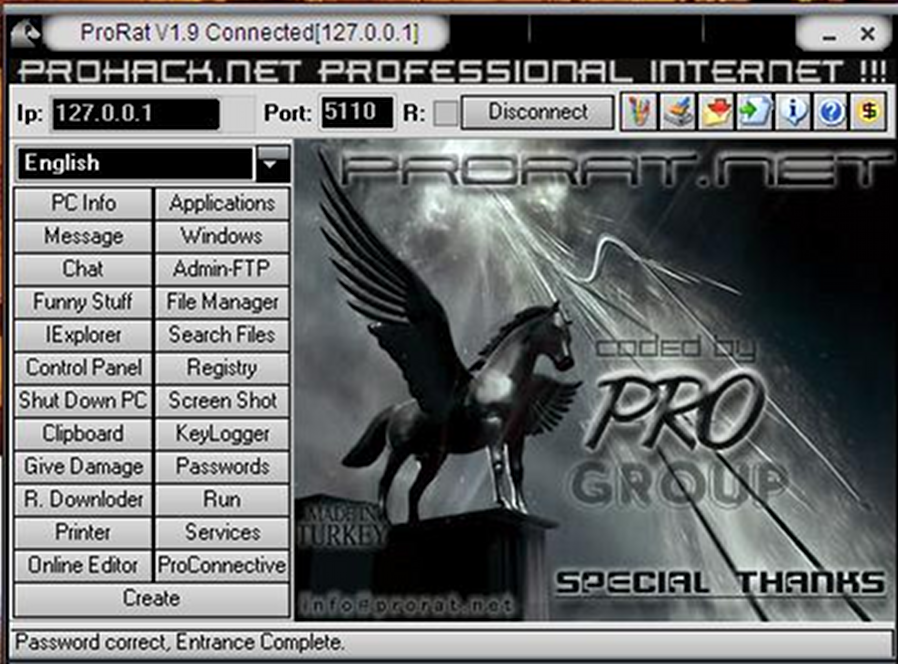

RAT је скраћеница за Remote Administration Tool. То је алатка за рад/надгледање/контролу удаљеног рачунара. Сврха овог програма јесте да се у потпуности контролише рачунар и оперативни систем.

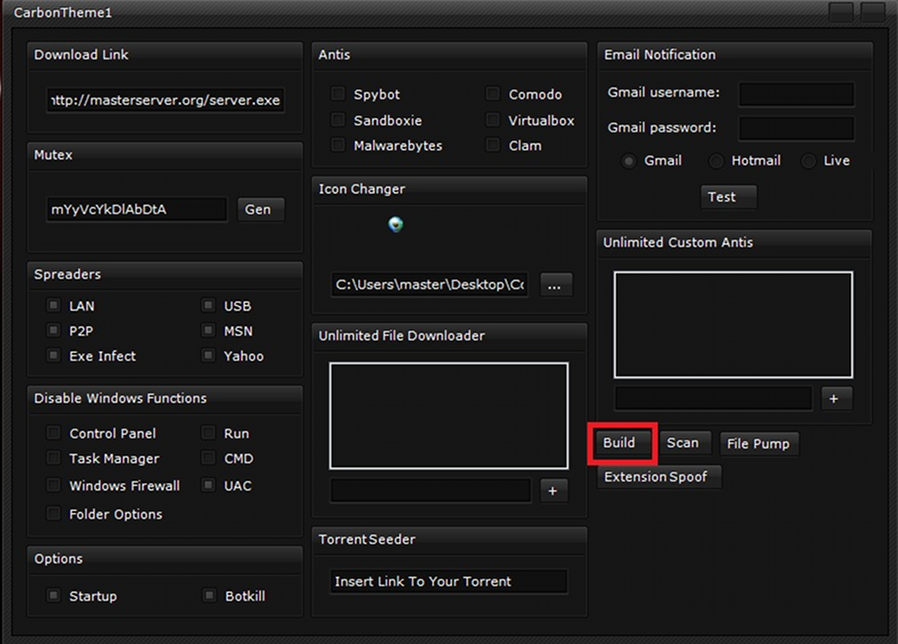

Bot / C&C је malware који се шири путем exploit kit-а а C&C је Command and Conquere којим се контролише рад botnet-а, односно мреже заражених рачунара. Botnet се може ажурирати и контролисати. Постоји и могућност аутоматског препознавања постојања у бази антивируса, тако да се сам botnet ажурира и тиме заобилази препознавање. Сврха botnet-а јесте сакупљање информација као што су: шифре, корисничка имена (од е-адреса до е-банке), информација о оперативним системима. Такође се може употребити за напад на одређене сајтове/кориснике, зараду преко огласа (google ads), подизање рејтинга сајта, спамовање.

Све ово доноси власнику (botnet master-у) новац. Обично је botnet master особа са мање техничког знања али информације до којих дође о кредитним картицама може да искористи или прода. Новац који добија “опере” преко exchange мреже, сајтова који служе за пребацивање новца са једног рачуна на други рачун или да користи више облика плаћања и слања и да при томе “прослеђује” новац преко неколико рачуна.

Spreader је део кода који може да се постави у crypter или да се користи одвојено. Његова сврха јесте да се шири на неколико начина и да притом преноси извршну датотеку. Начини ширења су мрежа, email, usb, web странице, друштвене мреже, IM (instant messaging као MSN, Google talk , yahoo talk и сл). Spreader може да буде подешен, на пример, да се не шири на рачунаре у Индији или да се не шири ван Босне и Херцеговине.

Futuristic worm – spreader за вирусе/програме

Ransomware је програм/вирус који одређене датотеке на зараженом рачунару шифрује и за дешифровање тражи новац. Власници тих датотека (рецимо скупоцени CAD пројекат или 3D анимација) морају платити cyber криминалцу откупнину. Отуда и назив ransom – откупнина, откуп.

SMS откупнина je програм која блокира Windows а само SMS кодом се деблокира. Scareware има исту улогу као и ransomware, али овај пут се жртва плаши тиме што има заражен рачунар “вирусом”. Заправо се ради о лажном “антивирусу” или malware removeru који жртву плаши тврдњом да има вирус и захтева да се “легализује” како би га уклонио.

Лажни антивирус – типична појава, такође тражи плаћање за “уклањање” вируса