Тор мрежа: онлајн анонимност и сигурност (2. део)

Аутор: Петар Симовић

Tor, иако један од најсигурнијих начина комуникације у данашњим временима непрекидног хладног сајбер рата и све присутније масовне шпијунаже којих смо у данашње време све свеснији, има и нека своја ограничења и потребно је тачно знати шта нам то TBB омогућава, а шта не.

Прво, ако се користи само TBB као алат за анонимно сурфовање нетом на неком оперативном систему (претпоставићемо да је то Linux јер иначе нема много смисла, бар што се приватности тиче), онда ваља знати да Tor користи само одређен број портова (од могућих 65536=2^16 тј. 0-65535) за сигурну комуникацију са анонимном мрежом, а да су остали портови „изложени” на милост и немилост осталим програмима са могућим баговима које неко може да открије и почне да их злоупотребљава.

Друга ствар је то што не мора да се буде, бог зна какав, хакер да би се схватило да обичан програм за снимање позадине desktop-а, ако заобиђе сигурносне провере оперативног система кроз злоупотребу његових евентуалних пропуста, може у потпуности да обесмисли употребу TBB самим снимањем активности desktop-а које би слао нападачу и тиме избегне сву силну енкрипцију Tor мреже. Наравно, ово су екстремни случајеви, јер се најчешће могу избећи редовним ажурирањем система, али нису немогући јер су изводљиви и чести, уколико је мета из неког разлога важна и има приступ поверљивим подацима (новинари у нелибералним државама, политичари, шпијуни и други).

Ако се осврнемо на смисао пословица: „Боље спречити, него лечити.” и „Знање је моћ.”, закључићемо да, како сада знамо за ову могућност напада – можемо од њега да се ефикасно одбранимо употребом оперативних (open-source) система у којима је главни акценат на анонимности и у чију групу спадају Whonix ( http://goo.gl/b1swp ) и Tails ( http://goo.gl/isQIn ). Tails се заснива на Debian-у, а све комуникације се приморавају да користе Tor мрежу.

Овде је важно напоменути да није паметно користити програме који се заснивају на P2P комуникацији тј. torrent програме (μtorrent, bittorrent и остали) преко Tor мреже. То је зато што су модерни тракери (trackers) дизајнирани да користе UDP протокол који игнорише proxy који користи Tor, а опет Tor подржава само TCP протоколе, па је штета вишеструка јер не само да нисте прикрили идентитет и IP адресу, већ проузрокујете рањивости Tor мреже и вашег система. Рањивост је у томе што ти torrent програми једноставно узму вашу IP адресу и прекопирају је у тракер који се шаље другима у P2P мрежи. Tor и овде обавља свој део посла те нико не зна одакле је IP и одакле се подаци шаљу, али то је далеко од анонимности коју бисте желели (више на: http://goo.gl/Es5xL ).

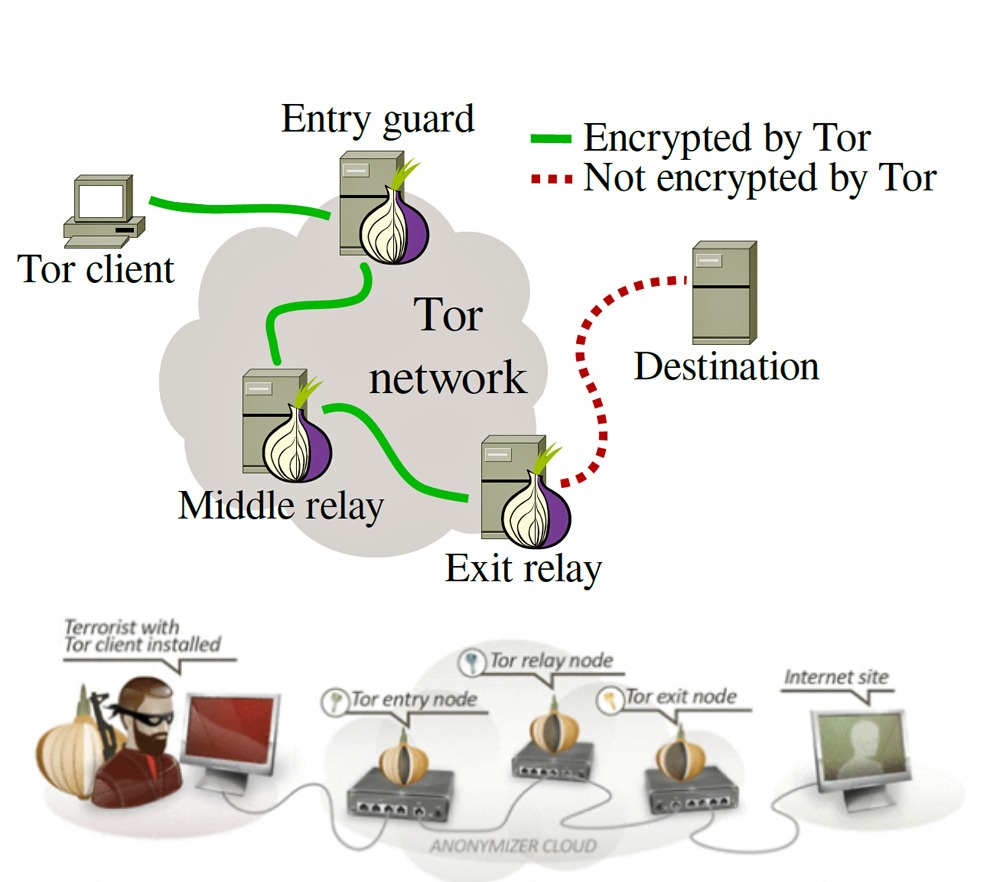

Осим ове, Tor има и других негативних особина које се можда не виде на први поглед, али се брзо могу уочити из дизајна. Информатичарима је сигурно позната реченица: „Сваки систем је јак колико је јака његова најслабија карика.” Tor није никакав изузетак. Наиме, слаба тачка Tor-а су његови излазни чворови (exit nodes) који декриптују садржај, тако да излазни чворови могу имати информацију о вама, ако се не користи такозвана end-to-end енкрипција као, на пример, SSL (више на http://goo.gl/YUqqq6 ).

Имајући ово на уму, не чуди што светске сигурносне организације попут NSA или GCHQ инсталирају хиљаде, помиње се податак од деветнаест хиљада Tor релеја и излазних чворова у власништву NSA, покушавајући да прате и анализирају сав проток кроз Тор мрежу, контролишући највећи део излазних чворова које се мало ко усуди да покрене због могућих сукоба са законом и проблема у које може да западне због различитог садржаја који пролази неенкриптован једним делом кроз излазни чвор.

За сада ово није велики проблем, те никако не позивамо да се одустане од Tor мреже, јер докле год се придржавате наведених правила, користите SSL и уопште знате шта радите, енкрипција је довољно јака да нико неће моћи да угрози вашу анонимност, а NSA би морала да тачно зна све чворове кроз које ваша комуникација пролази да би открила ваш идентитет. Сав труд који NSA улаже у „разбијање” Tor мреже говори о успешности и сигурности саме мреже.

Бројни експерименти и научни тестови показују да је NSA у могућности да прислушкује веома мали део Tor мреже, али да никада неће бити у стању да у реалном времену прати и дешифрује сав саобраћај. Сви покушаји угрожавања Tor комуникација на нивоу мреже су пропали, па је за очекивати и друге софистицираније начине шпијунирања у блиској будућности.

У следећем делу ћемо видети неколико занимљивих програма за коришћење у оквиру Tor мреже и како можемо да побољшамо сигурност нашег система тамо где нас Tor не штити.