Tor mreža: onlajn anonimnost i sigurnost (2. deo)

Autor: Petar Simović

Tor, iako jedan od najsigurnijih načina komunikacije u današnjim vremenima neprekidnog hladnog sajber rata i sve prisutnije masovne špijunaže kojih smo u današnje vreme sve svesniji, ima i neka svoja ograničenja i potrebno je tačno znati šta nam to TBB omogućava, a šta ne.

Prvo, ako se koristi samo TBB kao alat za anonimno surfovanje netom na nekom operativnom sistemu (pretpostavićemo da je to Linux jer inače nema mnogo smisla, bar što se privatnosti tiče), onda valja znati da Tor koristi samo određen broj portova (od mogućih 65536=2^16 tj. 0-65535) za sigurnu komunikaciju sa anonimnom mrežom, a da su ostali portovi „izloženi” na milost i nemilost ostalim programima sa mogućim bagovima koje neko može da otkrije i počne da ih zloupotrebljava.

Druga stvar je to što ne mora da se bude, bog zna kakav, haker da bi se shvatilo da običan program za snimanje pozadine desktop-a, ako zaobiđe sigurnosne provere operativnog sistema kroz zloupotrebu njegovih eventualnih propusta, može u potpunosti da obesmisli upotrebu TBB samim snimanjem aktivnosti desktop-a koje bi slao napadaču i time izbegne svu silnu enkripciju Tor mreže. Naravno, ovo su ekstremni slučajevi, jer se najčešće mogu izbeći redovnim ažuriranjem sistema, ali nisu nemogući jer su izvodljivi i česti, ukoliko je meta iz nekog razloga važna i ima pristup poverljivim podacima (novinari u neliberalnim državama, političari, špijuni i drugi).

Ako se osvrnemo na smisao poslovica: „Bolje sprečiti, nego lečiti.” i „Znanje je moć.”, zaključićemo da, kako sada znamo za ovu mogućnost napada – možemo od njega da se efikasno odbranimo upotrebom operativnih (open-source) sistema u kojima je glavni akcenat na anonimnosti i u čiju grupu spadaju Whonix ( http://goo.gl/b1swp ) i Tails ( http://goo.gl/isQIn ). Tails se zasniva na Debian-u, a sve komunikacije se primoravaju da koriste Tor mrežu.

Ovde je važno napomenuti da nije pametno koristiti programe koji se zasnivaju na P2P komunikaciji tj. torrent programe (μtorrent, bittorrent i ostali) preko Tor mreže. To je zato što su moderni trakeri (trackers) dizajnirani da koriste UDP protokol koji ignoriše proxy koji koristi Tor, a opet Tor podržava samo TCP protokole, pa je šteta višestruka jer ne samo da niste prikrili identitet i IP adresu, već prouzrokujete ranjivosti Tor mreže i vašeg sistema. Ranjivost je u tome što ti torrent programi jednostavno uzmu vašu IP adresu i prekopiraju je u traker koji se šalje drugima u P2P mreži. Tor i ovde obavlja svoj deo posla te niko ne zna odakle je IP i odakle se podaci šalju, ali to je daleko od anonimnosti koju biste želeli (više na: http://goo.gl/Es5xL ).

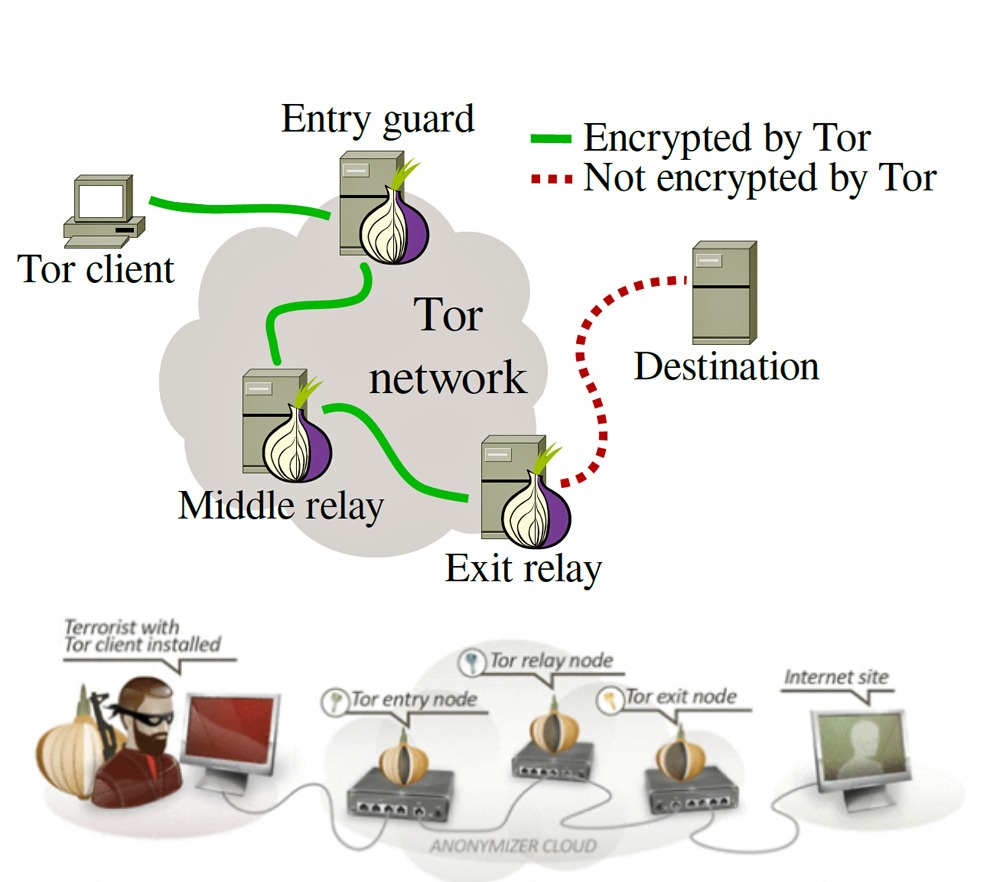

Osim ove, Tor ima i drugih negativnih osobina koje se možda ne vide na prvi pogled, ali se brzo mogu uočiti iz dizajna. Informatičarima je sigurno poznata rečenica: „Svaki sistem je jak koliko je jaka njegova najslabija karika.” Tor nije nikakav izuzetak. Naime, slaba tačka Tor-a su njegovi izlazni čvorovi (exit nodes) koji dekriptuju sadržaj, tako da izlazni čvorovi mogu imati informaciju o vama, ako se ne koristi takozvana end-to-end enkripcija kao, na primer, SSL (više na http://goo.gl/YUqqq6 ).

Imajući ovo na umu, ne čudi što svetske sigurnosne organizacije poput NSA ili GCHQ instaliraju hiljade, pominje se podatak od devetnaest hiljada Tor releja i izlaznih čvorova u vlasništvu NSA, pokušavajući da prate i analiziraju sav protok kroz Tor mrežu, kontrolišući najveći deo izlaznih čvorova koje se malo ko usudi da pokrene zbog mogućih sukoba sa zakonom i problema u koje može da zapadne zbog različitog sadržaja koji prolazi neenkriptovan jednim delom kroz izlazni čvor.

Za sada ovo nije veliki problem, te nikako ne pozivamo da se odustane od Tor mreže, jer dokle god se pridržavate navedenih pravila, koristite SSL i uopšte znate šta radite, enkripcija je dovoljno jaka da niko neće moći da ugrozi vašu anonimnost, a NSA bi morala da tačno zna sve čvorove kroz koje vaša komunikacija prolazi da bi otkrila vaš identitet. Sav trud koji NSA ulaže u „razbijanje” Tor mreže govori o uspešnosti i sigurnosti same mreže.

Brojni eksperimenti i naučni testovi pokazuju da je NSA u mogućnosti da prisluškuje veoma mali deo Tor mreže, ali da nikada neće biti u stanju da u realnom vremenu prati i dešifruje sav saobraćaj. Svi pokušaji ugrožavanja Tor komunikacija na nivou mreže su propali, pa je za očekivati i druge sofisticiranije načine špijuniranja u bliskoj budućnosti.

U sledećem delu ćemo videti nekoliko zanimljivih programa za korišćenje u okviru Tor mreže i kako možemo da poboljšamo sigurnost našeg sistema tamo gde nas Tor ne štiti.